Mudanças entre as edições de "Manual de Privacidade Digital"

| (12 revisões intermediárias pelo mesmo usuário não estão sendo mostradas) | |||

| Linha 1: | Linha 1: | ||

| − | ==Objetivo== |

+ | == Objetivo == |

Este manual online e colaborativo contém (isto é, conterá) uma coletâneas de dicas, sugestões, boas práticas e ferramentas para ajudar as pessoas a protegerem sua privacidade online. |

Este manual online e colaborativo contém (isto é, conterá) uma coletâneas de dicas, sugestões, boas práticas e ferramentas para ajudar as pessoas a protegerem sua privacidade online. |

||

| − | == |

+ | ==''Keep it simple, stupid''== |

| − | A primeira regra para |

+ | A primeira regra para proteger sua privacidade online e offline. |

| − | Se uma solução ou software é muito complicado provavelmente você não vai usar, do que adianta então |

+ | Se uma solução ou software é muito complicado provavelmente você não vai usar, do que adianta então? |

| − | Este guia é somente sobre soluções simples, programas |

+ | Este guia é somente sobre soluções simples, programas e serviços que você realmente pode usar diariamente sem querer arrancar seus cabelos. |

| + | Você aprenderá como navegar, ler e-mails, mandar mensagens, conversar, guardar informações e comprar coisas de maneira segura e privada tornando bem mais difícil para qualquer governo (e.g., FVEY, SSEUR) te espionar e mapear sua vida. |

||

| − | Em primeiro lugar, em cada seção você aprenderá o que NÃO fazer. |

||

| + | == Como essas ferramentas e serviços foram escolhidos == |

||

| − | Em segundo lugar, você aprenderá como navegar, ler emails, mandar mensagens, conversar, guardar informações e comprar coisas de maneira segura e privada. |

||

| − | |||

| − | Você aprenderá como tornar bem mais difícil para qualquer governo te espionar e mapear sua vida. |

||

| − | |||

| − | ==Como essas ferramentas e serviços foram escolhidos== |

||

Você notará enquanto lê esse guia que a maioria das ferramentas são [http://opensource.org/docs/osd open-source]. Isto significa que o código-fonte está aberto para qualquer um ver e melhorar o software, também significa que é livre para ser redistribuído e compartilhado com seus amigos. |

Você notará enquanto lê esse guia que a maioria das ferramentas são [http://opensource.org/docs/osd open-source]. Isto significa que o código-fonte está aberto para qualquer um ver e melhorar o software, também significa que é livre para ser redistribuído e compartilhado com seus amigos. |

||

| − | Esta escolha é intencional |

+ | Esta escolha é intencional, pois: |

| − | + | # Quando é de graça mais pessoas usarão. |

|

| + | # Se o código-fonte está disponível para qualquer um analisar é mais difícil, senão impossível, esconder um backdoor no programa que permita alguém rastrear e registrar suas atividades ou até mesmo ganhar acesso direto no seu computador. |

||

| + | Por exemplo, o código-fonte do Skype é fechado logo não sabemos realmente se existe um backdoor embutido ou não. Não seria surpreendente que houvesse um backdoor levando em consideração como a Microsoft, dona do Skype, se ajoelha para o governo americano em outras questões. |

||

| − | Segundo, porque se o código-fonte está disponível para qualquer um analisar é mais difícil, senão impossível, esconder um backdoor no programa que permita alguém rastrear e registrar suas atividades ou até mesmo ganhar acesso direto no seu computador. |

||

| + | Jitsi por outro lado é um outro programa para chamadas de voz que iremos abordar na seção sobre chamadas de voz criptografadas e é open-source, logo se um backdoor fosse embutido no mesmo ele seria ''[https://pt.wikipedia.org/wiki/Heartbleed rapidamente]'' descoberto. |

||

| − | Por exemplo, o código-fonte do '''Skype''' é fechado logo não sabemos realmente se existe um backdoor embutudo ou não. Não seria supreendente que houvesse um backdoor levando em consideração como a Microsoft, dona do Skype, se ajoelha para o governo americano em outras questões. |

||

| − | |||

| − | '''Jitsi''' por outro lado é um outro programa para chamadas de voz que iremos abordar na seção sobre chamadas de voz criptografadas e é open-source, logo se um backdoor fosse embutido no mesmo ele seria rapidamente descoberto. |

||

Mas apenas porque algo é pago ou não é open-source não significa que você deve evitar, apenas significa que você precisa utilizar uma abordagem racional e calculada em relação às ferramentas que melhor atendem suas necessidades. |

Mas apenas porque algo é pago ou não é open-source não significa que você deve evitar, apenas significa que você precisa utilizar uma abordagem racional e calculada em relação às ferramentas que melhor atendem suas necessidades. |

||

| − | |||

| − | Então vamos começar! |

||

== Torne mais seguro seus hábitos em mídias sociais == |

== Torne mais seguro seus hábitos em mídias sociais == |

||

| − | A maior parte deste guia é sobre como comunicar-se de maneira privada, mas como vivemos na era das mídias sociais existe outro aspecto da privacidade que você deve considerar. Que as informações que você ''quer'' compartilhar com o mundo podem ser perigosas e tão reveladoras quanto as informações que você quer manter protegidas. |

+ | A maior parte deste guia é sobre como comunicar-se de maneira privada, mas como vivemos na era das mídias sociais existe [https://youtu.be/QpYHiNElzZI?t=413 outro aspecto] da privacidade que você deve considerar. Que as informações que você ''quer'' compartilhar com o mundo podem ser perigosas e tão reveladoras quanto as informações que você quer manter protegidas. |

| + | '''Portanto, não divulge toda sua vida no Facebook, Instagram, Twitter etc.''' |

||

| + | Isso deve valer mais para os jovens leitores mas pense sobre isso; se você é um usuário frequente de sites e programas de mídias sociais como Facebook, Twitter, Instagram, etc., provavelmente você deve compartilhar alguma das seguintes informações: |

||

| − | '''Portanto, não divulgue toda sua vida no Facebook''' |

||

| − | |||

| − | |||

| − | Isso deve valer mais para os jovens leitores mas pense sobre isso; se você é um usuário frequente de sites/programas de mídias sociais como Facebook, Twitter, Instagram, etc., provavelmente você deve compartilhar alguma das seguintes informações: |

||

* Seu nome |

* Seu nome |

||

* Sua data de nascimento |

* Sua data de nascimento |

||

* Sua aparência |

* Sua aparência |

||

| − | * Lugares passados e atuais em que você viveu, trabalhou, |

+ | * Lugares passados e atuais em que você viveu, trabalhou, estudou, etc. |

* Seus planos de viagem futuros |

* Seus planos de viagem futuros |

||

* Seu estilo de vida |

* Seu estilo de vida |

||

| Linha 57: | Linha 48: | ||

* E por último mas não menos importante, '''sua localização toda vez que você loga''' |

* E por último mas não menos importante, '''sua localização toda vez que você loga''' |

||

| − | O que mais uma agência do governo poderia pedir |

+ | O que mais uma agência do governo poderia pedir? |

Portanto, quando o assunto é mídia social, apenas pense mais de uma vez antes de postar algo online, isso pode evitar problemas para você daqui a alguns anos. |

Portanto, quando o assunto é mídia social, apenas pense mais de uma vez antes de postar algo online, isso pode evitar problemas para você daqui a alguns anos. |

||

| Linha 63: | Linha 54: | ||

== Navegação segura == |

== Navegação segura == |

||

| − | A primeira etapa para tornar segura e anônima sua navegação é escolher um bom |

+ | A primeira etapa para tornar segura e anônima sua navegação é escolher um bom navegador, vamos começar com o navegador do seu computador. |

| + | |||

| + | Tanto Google como Microsoft dormem agarradinhos com a NSA, por isso não faz muito sentido usar Google Chrome ou Microsoft Edge. |

||

| + | |||

| + | Ao invés disso, visite o [https://www.torproject.org/ Projeto Tor] e faça o download do navegador Tor, que é uma versão do Mozilla Firefox customizada para usar uma sub-rede anônima que irá tornar seu tráfego anônimo. [https://2019.www.torproject.org/about/overview.html Veja como funciona]. |

||

| + | |||

| + | Por exemplo, você está em São Paulo e você visita um site ou entra no Facebook pelo navegador Tor. Ao invés de exibir seu endereço IP e localização (que identifica seu computador), acessando pela rede Tor aparentará que seu tráfego está originando de Reykjavík ou Berlim. |

||

| + | |||

| + | Portanto com o navegador Tor você não revela sua localização e identidade ''toda vez que visita um site''. Isso é '''muito''' importante para sua privacidade online. |

||

| + | |||

| + | Como exemplo prático, iremos utilizar a distribuição GNU/Linux do [https://www.debian.org/intro/about.pt Projeto Debian] em sua décima versão de codinome ''Buster'' e a terceira versão do GNOME. |

||

| + | |||

| + | Também iremos usar um mecanismo de busca alternativo ao do Google chamado DuckDuckGo. Você pode [https://www.duckduckgo.com/ acessar o DuckDuckGo] de qualquer navegador. |

||

| + | |||

| + | Então, comece buscando por '''tor project'''. |

||

| + | |||

| + | [[Imagem:tor1.png|400px]] |

||

| + | |||

| + | Acesse o site oficial do Projeto Tor, isto é, o que corresponde ao endereço '''www.torproject.org'''. |

||

| + | |||

| + | [[Imagem:tor2.png|400px]] |

||

| + | |||

| + | Clique no botão '''Download Tor Browser'''. |

||

| + | |||

| + | [[Imagem:tor3.png|400px]] |

||

| + | |||

| + | Vá em '''Download for Linux''' porque lembrando estamos usando uma distribuição do GNU/Linux. |

||

| + | |||

| + | [[Imagem:tor4.png|400px]] |

||

| + | |||

| + | Assim que a caixa de diálogo aparecer em sua tela, marque a opção '''Salvar arquivo (D)''' e clique em '''OK''' para confirmar o download do arquivo. |

||

| + | |||

| + | [[Imagem:tor5.png|400px]] |

||

| + | |||

| + | Aguarde. |

||

| + | |||

| + | [[Imagem:tor6.png|400px]] |

||

| + | |||

| + | Abra a pasta onde foi baixado o arquivo (provavelmente Downloads). |

||

| + | |||

| + | [[Imagem:tor7.png|400px]] |

||

| + | |||

| + | É importante verificar a integridade de um conteúdo baixado da internet quando este possui o que se conhece como arquivo de soma de verificação ou simplesmente [https://pt.wikipedia.org/wiki/Soma_de_verifica%C3%A7%C3%A3o checksum]. |

||

| + | |||

| + | É comum encontrar o arquivo de verificação dentro do mesmo diretório do pacote e essa prática serve para que o usuário tenha certeza de que o conteúdo não foi alterado (corrompido) durante o download por falha ou ataque do tipo [https://pt.wikipedia.org/wiki/Ataque_man-in-the-middle man-in-the-middle]. |

||

| + | |||

| + | Prosseguindo, clique com o botão direito do mouse sobre o arquivo e selecione a opção '''Extrair aqui''' para descompactá-lo no mesmo diretório. |

||

| + | |||

| + | [[Imagem:tor8.png|400px]] |

||

| + | |||

| + | Aguarde novamente. |

||

| + | |||

| + | [[Imagem:tor9.png|400px]] |

||

| + | |||

| + | O arquivo ''start-tor-browser.desktop'' é um atalho de inicialização do navegador Tor. |

||

| + | |||

| + | Antes, para que o arquivo possa ser executado com duplo clique através do GNOME, você precisa informar ao Debian que o arquivo deve ser tratado como uma programa. |

||

| + | |||

| + | Para isso, clique com o botão direito do mouse sobre o arquivo e selecione a opção '''Propriedades'''. |

||

| + | |||

| + | [[Imagem:tor10.png|400px]] |

||

| + | |||

| + | Na aba '''Permissões''', marque a caixa de seleção '''Permitir execução do arquivo como um programa'''. |

||

| + | |||

| + | [[Imagem:tor11.png|400px]] |

||

| + | |||

| + | Feito isso, execute-o normalmente. |

||

| + | |||

| + | Uma janela com duas opções deverá aparecer, sendo a opção ''Configure'' para configurar uma [https://support.torproject.org/pt-BR/glossary/bridge/ ponte]. |

||

| + | |||

| + | Pontes são utilizadas apenas para driblar o bloqueio de acesso feito através de alguma rede privada, seu Provedor de Serviço de Internet (ISP) ou até mesmo censura e não deve ser utilizada sem necessidade pois voluntários rodam esse serviço (e.g., obfs4, Snowflake) a fim de ajudar pessoas que realmente precisam. |

||

| + | |||

| + | Enfim, apenas clique em '''Connect'''. |

||

| + | |||

| + | [[Imagem:tor12.png|400px]] |

||

| + | |||

| + | Aguarde enquanto é estabelecida a conexão com a rede Tor. |

||

| + | |||

| + | [[Imagem:tor13.png|400px]] |

||

| + | |||

| + | Por fim, o navegador Tor já pode ser usado. |

||

| + | |||

| + | [[Imagem:tor14.png|400px]] |

||

| + | |||

| + | Curiosamente, o mecanismo de busca padrão do navegador Tor é o DuckDuckGo e agora também é possível [https://3g2upl4pq6kufc4m.onion/ acessar o DuckDuckGoOnion], o ''onion service'' do DuckDuckGo. [https://2019.www.torproject.org/docs/onion-services.html Veja como funciona]. |

||

| + | |||

| + | [[Imagem:tor15.png|400px]] |

||

| + | |||

| + | Como mencionado, eis o caminho percorrido desde o seu computador até o DuckDuckGoOnion. |

||

| + | |||

| + | [[Imagem:tor16.png|400px]] |

||

| + | |||

| + | É importante dar uma lida sobre ''exit node'' e quem costuma espionar [https://www.eff.org/document/2013-10-04-guard-tor-stinks essa e outras vulnerabilidades]. Exit node ou nó de saída é o último relay no circuito Tor. É ele que envia o tráfego para a internet pública. É dele que serviços de e-mail como Gmail ou Outlook irão logar o endereço IP por toda a eternidade. |

||

| + | |||

| + | === Snowflake === |

||

| + | |||

| + | Usar é legal, ajudar é melhor ainda! |

||

| + | |||

| + | Conforme explicamos na seção sobre o navegador Tor, você pode ser um voluntário na ajuda contra censura da Internet em países como China, Egito etc. |

||

| + | |||

| + | Para isso, quando não estiver usando o navegador Tor, utilize no Mozilla Firefox o add-on [https://snowflake.torproject.org/?lang=pt_BR Snowflake] do Projeto Tor. |

||

| + | |||

| + | Caso não queira ou não consiga usar o add-on, você também pode acessar o Snowflake embutido [https://snowflake.torproject.org/embed neste endereço], sendo necessário apenas habilitá-lo clicando em '''Enabled'''. Tudo o que você precisa fazer é deixar a aba do navegador aberta. |

||

| + | |||

| + | [[Imagem:snowflake.png|400px]] |

||

| + | |||

| + | Por consequência, Snowflake pode reduzir a performance de sua rede e requer WebRTC ativo para funcionar. |

||

| + | |||

| + | == Crie uma rotina de limpeza de dados == |

||

| + | |||

| + | Um arquivo, pasta ou qualquer conteúdo armazenado em memória não-volátil como o Hard Disk Drive (HDD) é nada mais nada menos que uma sequência de bits bem ordenada. ''Fique tranquilo, você não terá que escovar ninguém!'' |

||

| + | |||

| + | Memórias voláteis como a Random Access Memory (RAM) também operam sob 0s e 1s, a diferença é que ''após algum tempo'' depois de desligado o computador esses bits se esvaem. A grosso modo, é como se uma limpeza de disco ocorresse toda vez que se reiniciasse o computador. |

||

| + | |||

| + | Isso ocorre com a RAM porque esse é exatamente o papel dela: um arquivo é escrito por algum tempo e depois é sobrescrito, daí o nome ''volátil''. Diferentemente do HDD onde o arquivo nele escrito permanece até que seja excluído pelo usuário. |

||

| + | |||

| + | Entretanto, quando um arquivo é excluído do HDD da maneira convencional (e.g., excluindo da lixeira), na verdade ainda é possível recuperá-lo usando técnicas de Computação Forense. Isso porque a sequência de bits que representa tal arquivo não foi sobrescrito, mas sua posição em disco apenas não mais tem referência ao arquivo que estava na lixeira e só será realmente apagado se outra sequência de bits preencher sua posição. |

||

| + | |||

| + | Uma ferramenta [https://www.bleachbit.org/news/bleachbit-stifles-investigation-hillary-clinton relativamente famosa] para '''evitar''' a recuperação de dados é o BleachBit. |

||

| + | |||

| + | Se você está no Windows ou alguma distribuição GNU/Linux mais amigável como Mint ou Ubuntu (na verdade o Debian também é), você facilmente irá encontrar um tutorial para [https://ssd.eff.org/pt-br/module/tutorial-como-deletar-dados-de-maneira-segura-no-windows um] ou [https://ssd.eff.org/pt-br/module/tutorial-como-deletar-dados-de-maneira-segura-no-linux outro] na internet. |

||

| + | |||

| + | Iremos utilizar o mesmo ambiente usado no passo a passo sobre o navegador Tor. |

||

| + | |||

| + | No DuckDuckGo, busque por '''bleachbit'''. |

||

| + | |||

| + | [[Imagem:bleachbit1.png|400px]] |

||

| + | |||

| + | Acesse o site oficial sendo '''www.bleachbit.org'''. |

||

| + | |||

| + | [[Imagem:bleachbit2.png|400px]] |

||

| + | |||

| + | Então, dentro do site clique em '''Download now'''. |

||

| + | |||

| + | [[Imagem:bleachbit3.png|400px]] |

||

| + | |||

| + | Estamos usando a décima versão do Debian GNU/Linux, então escolha o pacote '''Linux'''. |

||

| + | |||

| + | [[Imagem:bleachbit4.png|400px]] |

||

| + | |||

| + | Clique em '''Debian 10 (Buster)'''. |

||

| + | |||

| + | [[Imagem:bleachbit5.png|400px]] |

||

| + | |||

| + | Aguarde a caixa de diálogo de confirmação de download, marque a opção '''Salvar arquivo (D)''' e vá em '''OK'''. |

||

| + | |||

| + | [[Imagem:bleachbit6.png|400px]] |

||

| + | |||

| + | Assim que concluído o download, abra a pasta de destino. Lembre-se do ''checksum''. |

||

| + | |||

| + | [[Imagem:bleachbit7.png|400px]] |

||

| + | |||

| + | Lá, caso o instalador de pacotes não esteja definido como padrão para este tipo de arquivo, clique com o botão direito do mouse sobre ele e selecione a opção '''Propriedades'''. |

||

| + | |||

| + | [[Imagem:bleachbit8.png|400px]] |

||

| + | |||

| + | Na aba '''Abrir com''', selecione o aplicativo recomendado '''Instalação de programa''' e clique no botão '''Definir como padrão'''. |

||

| + | |||

| + | [[Imagem:bleachbit9.png|400px]] |

||

| + | |||

| + | Após isso, o aplicativo padrão deverá ser o '''Instalação de programa'''. |

||

| + | |||

| + | [[Imagem:bleachbit10.png|400px]] |

||

| + | |||

| + | Certo, agora execute-o. |

||

| + | |||

| + | [[Imagem:bleachbit11.png|400px]] |

||

| + | |||

| + | A aplicação '''Programas''', um local centralizado de diversos tipos de programas, deverá ser aberta. Nela haverão informações sobre o BleachBit e o botão '''Instalar''', clique nele. |

||

| + | |||

| + | [[Imagem:bleachbit12.png|400px]] |

||

| + | |||

| + | A senha do usuário da sessão será requisitada. Insira e prossiga clicando em '''Autenticação'''. |

||

| + | |||

| + | [[Imagem:bleachbit13.png|400px]] |

||

| + | |||

| + | Aguarde. |

||

| + | |||

| + | [[Imagem:bleachbit14.png|400px]] |

||

| + | |||

| + | Instalado! |

||

| + | |||

| + | [[Imagem:bleachbit15.png|400px]] |

||

| + | |||

| + | Busque por '''BleachBit''' em '''Atividades''' e execute-o. O executável '''BleachBit (as root)''' diz respeito aos [https://en.wikipedia.org/wiki/Data_remanence dados remanescentes] da conta ''administrador (root)''. |

||

| + | |||

| + | [[Imagem:bleachbit16.png|400px]] |

||

| + | |||

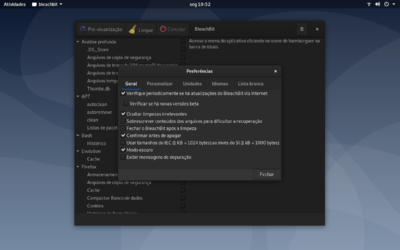

| + | Uma janela de preferências deverá aparecer e a opção chave é a caixa de seleção '''Sobrescrever conteúdos dos arquivos para dificultar a recuperação''' (autoexplicativo). Marque-a e clique em '''Fechar'''. |

||

| + | |||

| + | [[Imagem:bleachbit17.png|400px]] |

||

| + | |||

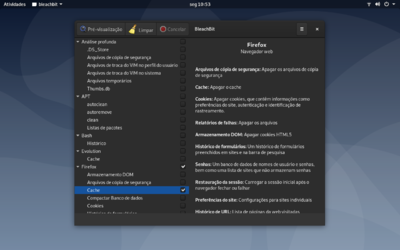

| + | Como exemplo, apenas o cache do Firefox será excluído, mas escolha a opção de acordo com suas necessidades. |

||

| + | |||

| + | [[Imagem:bleachbit18.png|400px]] |

||

| + | |||

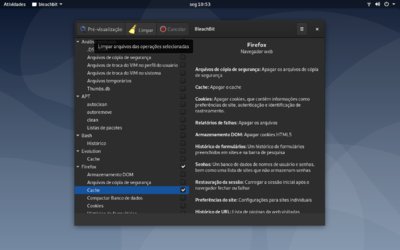

| + | Em seguida, clique no botão '''Limpar'''. |

||

| + | |||

| + | [[Imagem:bleachbit19.png|400px]] |

||

| + | |||

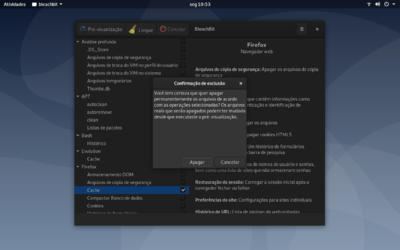

| + | Uma caixa de confirmação de exclusão irá aparecer. Tendo certeza de que quer apagar os dados, clique em '''Apagar'''. |

||

| + | |||

| + | [[Imagem:bleachbit20.png|400px]] |

||

| + | |||

| + | Pode levar algum tempo dependendo do que foi marcado para exclusão. Ao finalizar, o tamanho dos dados apagados será exibido, neste caso apenas 21,8MB. |

||

| + | |||

| + | [[Imagem:bleachbit21.png|400px]] |

||

| + | |||

| + | Crie uma rotina '''manual''' de exclusão você mesmo. Evite trabalhos automatizados para esta finalidade. |

||

| + | |||

| + | Automatizar esse tipo de procedimento pode ser perigoso no sentido de que você pode perder seus dados caso algum script seja executado incorretamente e também não exercita o que realmente importa sobre privacidade: a mentalidade! |

||

| + | |||

| + | === Evite os Solid State Drives === |

||

| + | |||

| + | SSD é a nova geração de memórias não-voláteis no mercado brasileiro. Se comparado ao HDD, é mais rápido, mais leve e bastante pequeno em alguns casos (e.g., NVMe M.2). Contudo, em outros quesitos como capacidade de armazenamento e preço acaba perdendo pro HDD. |

||

| + | |||

| + | Mas capacidade e custo não são os únicos contrapontos. [https://ssd.eff.org/pt-br/module/tutorial-como-deletar-dados-de-maneira-segura-no-linux#SSDs Saiba o que o BleachBit não cobre]. |

||

| + | |||

| + | == Um sistema operacional portátil e discreto == |

||

| + | |||

| + | Se você já usou algum Live CD mas nunca ouviu falar do Tails GNU/Linux, talvez você deva ir direto para o [https://tails.boum.org site oficial do The Amnesic Incognito Live System], ler, baixar, ''bootar'' e sair explorando o sistema. |

||

| + | |||

| + | No entanto, se você usa antivírus gratuito num sistema operacional pirata e ainda está lendo este manual, por favor, '''continue lendo'''. A essa altura você já deve ter percebido que o navegador Tor e o BleachBit são compatíveis com Windows e que não necessariamente é preciso seguir esse tutorial a risca no GNU/Linux, certo? |

||

| + | |||

| + | Isso é bom! De alguma forma você compreendeu que não queremos prender ninguém em sistema operacional algum. Entretanto, no Windows, mais do que em qualquer outro sistema operacional, ''Big Brother is watching you''. |

||

| + | |||

| + | Fique tranquilo, pois a partir de agora você deixará de fazer parte da cadeia de botnets da NSA de uma vez por todas a ponto de nem precisar mais do nosso camarada BleachBit. |

||

| + | |||

| + | Tails é um sistema operacional do tipo Live CD baseado no GNU/Linux Debian. Assim como Whonix (baseado também no Debian) e QubesOS (baseado no Fedora), Tails é destinado àqueles que se preocupam em manter sua segurança, anonimato e privacidade na internet. Perceba que são coisas distintas. |

||

| + | |||

| + | Além de já vir com o GNOME, '''todo''' o tráfego de download e upload é transmitido pela rede Tor. [https://tails.boum.org/about/index.pt.html Saiba mais aqui]. |

||

| + | |||

| + | Apesar do nome Live CD, hoje já é mais comum usarmos os Flash Disk Drives (FDDs), como o pendrive. Por isso, iremos mostrar como instalar o Tails GNU/Linux no pendrive a partir do ambiente que vinhamos utilizando. |

||

| + | |||

| + | Busque por '''tails linux'''. |

||

| + | |||

| + | [[Imagem:tails1.png|400px]] |

||

| + | |||

| + | Entre no site '''www.tails.boum.org'''. |

||

| + | |||

| + | [[Imagem:tails2.png|400px]] |

||

| + | |||

| + | Vá na aba '''Instalar'''. |

||

| + | |||

| + | [[Imagem:tails3.png|400px]] |

||

| + | |||

| + | Clique no botão '''Linux'''. |

||

| + | |||

| + | [[Imagem:tails4.png|400px]] |

||

| + | |||

| + | Depois, clique em '''Instalar a partir de Linux'''. |

||

| + | |||

| + | [[Imagem:tails5.png|400px]] |

||

| + | |||

| + | Algumas notificações sobre a duração de download e hardware requerido serão exibidas. Clique em '''Vamos lá!'''. |

||

| + | |||

| + | [[Imagem:tails6.png|400px]] |

||

| + | |||

| + | O botão à direita se refere a transferência de arquivos peer-to-peer (P2P). |

||

| + | |||

| + | Se você já usou algum um cliente como BitTorrent ou uTorrent, no GNOME por padrão existe um cliente tão bom quanto chamado ''Transmission''. |

||

| + | |||

| + | Vá em frente, baixe o arquivo de extensão ''.torrent'' e faça o download do Tails. Aliás, esse método lhe isenta de fazer o ''checksum''. |

||

| + | |||

| + | De qualquer forma, faremos o método convencional. Clique em '''Download 4.x USB image (1.1 GB)'''. |

||

| + | |||

| + | [[Imagem:tails7.png|400px]] |

||

| + | |||

| + | Marque a caixa '''Salvar arquivo (D)''' e clique em '''OK'''. |

||

| + | |||

| + | [[Imagem:tails8.png|400px]] |

||

| + | |||

| + | Aguarde. |

||

| + | |||

| + | [[Imagem:tails9.png|400px]] |

||

| + | |||

| + | Após o download, certifique-se de que a imagem está na pasta ''Downloads'', pois iremos acessar esse diretório mais tarde via Terminal. |

||

| + | |||

| + | [[Imagem:tails10.png|400px]] |

||

| + | |||

| + | Agora, vá em '''Atividades > Utilitários''' e execute o programa '''Discos'''. |

||

| + | |||

| + | [[Imagem:tails11.png|400px]] |

||

| + | |||

| + | Com o seu pendrive de não menos que 8GB de memória conectado ao computador, será possível visualizar qual o sistema de arquivos, nome do dispositivo no sistema, onde está montado etc. |

||

| + | |||

| + | O pendrive que estamos usando possui 16GB de memória, seu sistema de arquivos é NTFS, está identificado no sistema como ''/dev/sdb'' e montado em ''/media/ghc/'' sob o rótulo ''Pendrive''. Isso porque o GNOME já se deu o trabalho de montá-lo. |

||

| + | |||

| + | [[Imagem:tails12.png|400px]] |

||

| + | |||

| + | Vamos apagar tudo! Clique no botão de opções e escolha '''Formatar disco...'''. |

||

| + | |||

| + | [[Imagem:tails13.png|400px]] |

||

| + | |||

| + | Em ''Apagar'', marque a opção '''Sobrescrever dados existentes com zeros (Lento)'''. Entenda que essa opção é pouco eficaz e apenas ilustrativa, se quer ir além o caminho é [https://linux.die.net/man/1/nwipe nwipe]. |

||

| + | |||

| + | Em ''Particionamento'', marque a opção '''Compatível com todos os sistemas e dispositivos (MBR/DOS)'''. Depois clique em '''Formatar...'''. |

||

| + | |||

| + | [[Imagem:tails14.png|400px]] |

||

| + | |||

| + | Pressupondo que você não possui nada neste disco que seja digno de backup, clique no botão '''Formatar'''. |

||

| + | |||

| + | [[Imagem:tails15.png|400px]] |

||

| + | |||

| + | Vá fazer outra coisa, pois vai demorar bastante. |

||

| + | |||

| + | Se você é atento vai perceber que estamos em modo avião (offline). Não por uma questão de segurança mas de performance. Por isso, não abra nenhum jogo ou coisa do tipo. |

||

| + | |||

| + | [[Imagem:tails16.png|400px]] |

||

| + | |||

| + | Após algumas horas, seu pendrive deverá estar relativamente limpo e também sem sistema de arquivos. Mantenha-o assim por enquanto. |

||

| + | |||

| + | [[Imagem:tails17.png|400px]] |

||

| + | |||

| + | Volte em '''Atividades > Utilitários''' e execute o '''Terminal'''. |

||

| + | |||

| + | [[Imagem:tails18.png|400px]] |

||

| + | |||

| + | Tendo plena certeza de que o pendrive está em '''/dev/sdb''', execute no Terminal as instruções: |

||

| + | |||

| + | sudo dd if=Downloads/tails-amd64-4.5.img of=/dev/sdb status="progress" |

||

| + | |||

| + | Lembre-se que nossa imagem está na pasta ''Downloads''. |

||

| + | |||

| + | Você não precisa deixar o programa ''Discos'' aberto. Essa é apenas uma das formas de ter certeza onde está o disco que queremos gravar a imagem. |

||

| + | |||

| + | Acerca das instruções, em português simples, estamos dizendo ao computador: |

||

| + | |||

| + | Execute com privilégios administrativos o programa ''dd'' e mande-o copiar a imagem ''tails-amd64-4.5.img'' da pasta ''Downloads'' para o disco ''/dev/sdb'' e me notifique do progresso. |

||

| + | |||

| + | Perceba que as unidades ''/dev/sda'' e ''/dev/sdb'' equivalem as unidades ''C:\ '' e ''D:\ '' do Windows. E assim como no Windows é possível ter um HDD em ''D:\ '' no lugar do leitor de CDs, também é possível no GNU/Linux. Não se engane, sempre verifique! |

||

| + | |||

| + | [[Imagem:tails19.png|400px]] |

||

| + | |||

| + | Insira a senha de usuário da sessão. |

||

| + | |||

| + | [[Imagem:tails20.png|400px]] |

||

| + | |||

| + | Aguarde. |

||

| + | |||

| + | [[Imagem:tails21.png|400px]] |

||

| + | |||

| + | Pronto! |

||

| + | |||

| + | [[Imagem:tails22.png|400px]] |

||

| + | |||

| + | Agora você deve reiniciar seu computador e configurá-lo para inicialização direto do pendrive e explorar o sistema. [https://tails.boum.org/install/win/usb/index.en.html#start-tails Saiba como fazer isso]. |

||

| + | |||

| + | == E-mails criptografados: ''Trust, but verify'' == |

||

| + | |||

| + | Sabemos que existem diversos serviços de e-mail por aí. E parece que desde o fechar de portas do Lavabit em 2013, muitos tem seguido o modelo de criptografia no navegador, isto é, no ''webmail''. |

||

| + | |||

| + | As implicações acerca da segurança deste e outros métodos divergem do propósito deste manual. |

||

| + | |||

| + | Logo, sendo um pouco pessimista, existem duas soluções DIY para manter o sigilo de seus e-mails: |

||

| + | |||

| + | * Criar seu próprio serviço de e-mail (e.g., Mail-in-a-Box). |

||

| + | * Você mesmo criptografar seus e-mails (e.g., [https://garoa.net.br/wiki/GnuPG GnuPG]). |

||

| + | |||

| + | Sendo a primeira complexa e a segunda ''menos'' complexa. |

||

| + | |||

| + | Obviamente, como não somos estúpidos e queremos tornar as coisas simples e acessíveis, mostraremos como encriptar seus próprios e-mails usando o GnuPG também conhecido como GPG (e.g., [https://vimeo.com/56881481 GPG for Journalists]). |

||

| + | |||

| + | Realmente, dependendo de qual sistema operacional você estiver usando, usar GnuPG pode ser um pé na saco. Porém, existem formas menos difíceis de usar essa ferramenta que case '''Privacidade X Conveniência'''. |

||

| + | |||

| + | === Thunderbird, Enigmail e GnuPG === |

||

| + | |||

| + | Este método é talvez o mais instruído, pois para aplicá-lo você precisa apenas de um cliente de e-mail que armazene suas mensagens no computador como Thunderbird e um add-on que faça o trabalho sujo como o Enigmail para criptografar e descriptografar suas mensagens usando o GnuPG. |

||

| + | |||

| + | A Free Software Foundation possui um [https://emailselfdefense.fsf.org/pt-br/ site] que mostra como usar esse método no GNU/Linux, macOS e Windows. |

||

| + | |||

| + | Este método '''não''' funciona com qualquer serviço de e-mail. |

||

| + | |||

| + | [[Imagem:gnupg0.png|226px|thumb|right|Versão 4.6 do Tails GNU/Linux.]] |

||

| + | |||

| + | === Tails e GnuPG === |

||

| + | |||

| + | Assim como a maioria das distribuições GNU/Linux, Tails já possui o GnuPG embutido, mas geralmente, caso não queira fazer tudo no Terminal, é preciso ter também um gerenciador de chaves que sirva de interface gráfica para criar, excluir, adicionar e validar suas chaves. |

||

| + | |||

| + | Por exemplo, no Debian GNU/Linux seria preciso instalar o GNU Privacy Agent (GPA), no Windows e macOS, além do GnuPG, seria preciso instalar respectivamente o Gpg4win e o GPG Suite. |

||

| + | |||

| + | Tails GNU/Linux já possui um gerenciador de chaves. |

||

| + | |||

| + | Este método funciona com qualquer serviço de e-mail. |

||

| + | |||

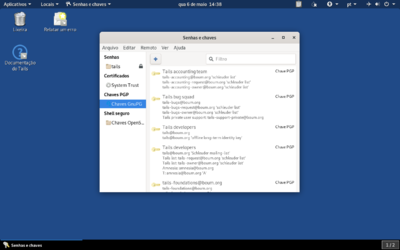

| + | Vá em '''Gerenciar as Chaves'''. |

||

| + | |||

| + | [[Imagem:gnupg1.png|400px]] |

||

| + | |||

| + | No menu lateral, vá em '''Chaves GnuPG'''. |

||

| + | |||

| + | [[Imagem:gnupg2.png|400px]] |

||

| + | |||

| + | As chaves públicas do Projeto Tails irão aparecer, pois já vem com o sistema. |

||

| + | |||

| + | [[Imagem:gnupg3.png|400px]] |

||

| + | |||

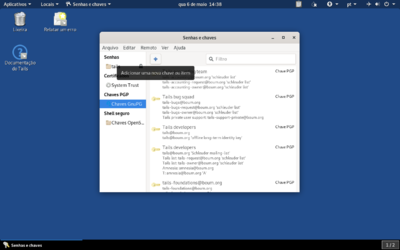

| + | Clique no botão '''Adicionar uma nova chave ou item'''. |

||

| + | |||

| + | [[Imagem:gnupg4.png|400px]] |

||

| + | |||

| + | Escolha a opção '''Chave PGP'''. |

||

| + | |||

| + | [[Imagem:gnupg5.png|400px]] |

||

| + | |||

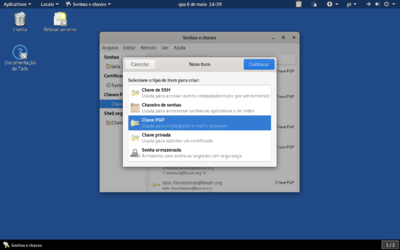

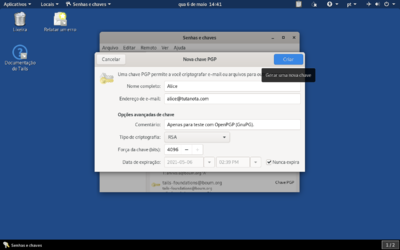

| + | Agora, iremos inserir informações sobre o autor da chaves. Insira seu nome e seu e-mail e certifique-se de que: |

||

| + | |||

| + | * Em ''Tipo de criptografia'', a opção esteja marcada como '''[http://www.cypherspace.org/rsa/legal.html RSA]'''. |

||

| + | * Em ''Força de chave (bits)'', a quantidade de bits seja '''4096''' (o maior possível). |

||

| + | * Marque a caixa de seleção '''Nunca expira'''. |

||

| + | |||

| + | Então, clique em '''Criar'''. |

||

| + | |||

| + | [[Imagem:gnupg6.png|400px]] |

||

| + | |||

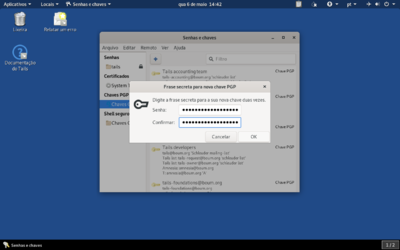

| + | Será solicitado uma senha para proteger suas chaves, insira uma [https://www.eff.org/dice senha descente]. |

||

| + | |||

| + | [[Imagem:gnupg7.png|400px]] |

||

| + | |||

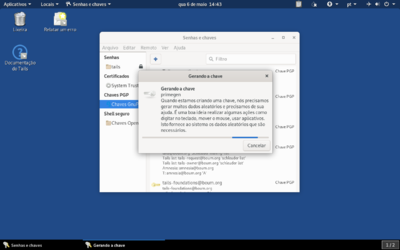

| + | Mova o mouse arbitrariamente para gerar "aleatoriedade". |

||

| + | |||

| + | [[Imagem:gnupg8.png|400px]] |

||

| + | |||

| + | Então, seu par de chaves (pública e privada) irá aparecer junto das outras chaves (públicas). |

||

| + | |||

| + | Perceba que há dois ícones, uma chave prata e outra dourada. A chave prata representa sua chave privada e a dourada a sua chave pública. |

||

| + | |||

| + | [[Imagem:gnupg9.png|400px]] |

||

| + | |||

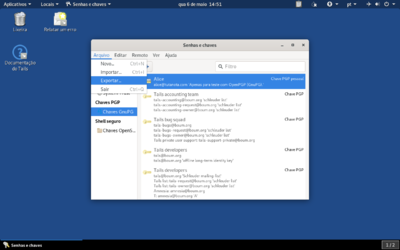

| + | Agora que já criamos as chaves, vamos exportar sua chave pública. Vá em '''Arquivo > Exportar...'''. |

||

| + | |||

| + | [[Imagem:gnupg10.png|400px]] |

||

| + | |||

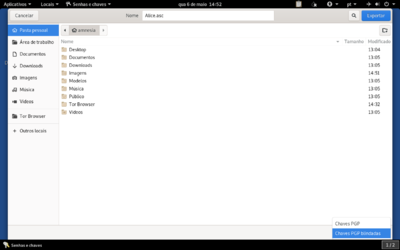

| + | Marque a opção '''Chaves PGP blindadas''' e escolha o diretório onde deseja exportá-la. Iremos exportar na pasta ''Documentos''. |

||

| + | |||

| + | [[Imagem:gnupg11.png|400px]] |

||

| + | |||

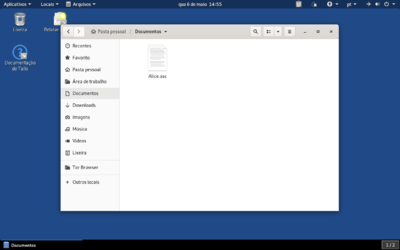

| + | O arquivo de extensão ''.asc'' deverá ser criado. Este tipo de extensão pode ser aberto com bloco de notas, diferente da extensão ''.pgp''. |

||

| + | |||

| + | [[Imagem:gnupg12.png|400px]] |

||

| + | |||

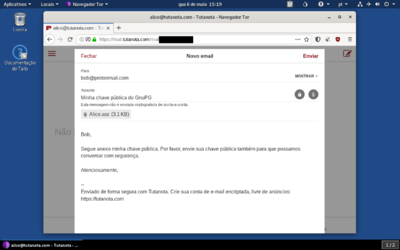

| + | Abra o navegador Tor e acesse seu serviço de e-mail. Precisamos enviar nossa chave pública para quem queremos conversar. |

||

| + | |||

| + | [[Imagem:gnupg13.png|400px]] |

||

| + | |||

| + | Envie sua chave em anexo e solicite a chave pública de seu contato. |

||

| + | |||

| + | Perceba que você não precisa enviar sua chave por e-mail. É possível fazer o upload para um [https://pgp.mit.edu/ servidor de chaves públicas], enviar por algum aplicativo de celular entre [https://blog.xkcd.com/2019/08/26/how-to-send-a-file/ outras formas]. |

||

| + | |||

| + | [[Imagem:gnupg14.png|400px]] |

||

| + | |||

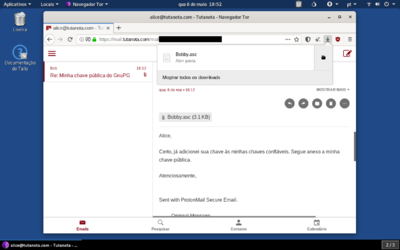

| + | Então, assim que ele te enviar faça o download do arquivo de extensão ''.asc''. Iremos importá-la para sua lista de chaves. |

||

| + | |||

| + | [[Imagem:gnupg15.png|400px]] |

||

| + | |||

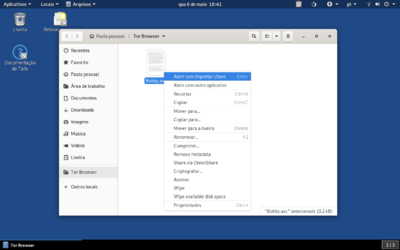

| + | Na pasta onde baixou o arquivo (possivelmente ''Tor Browser''), clique com botão direito e selecione '''Abrir com Importar chave'''. |

||

| + | |||

| + | [[Imagem:gnupg16.png|400px]] |

||

| + | |||

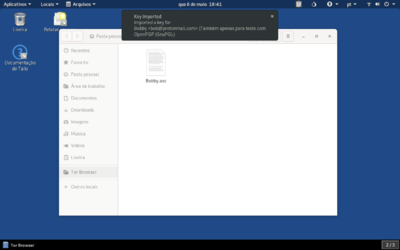

| + | Uma mensagem deverá aparecer informando que a chave pública de seu contato foi importada. |

||

| + | |||

| + | [[Imagem:gnupg17.png|400px]] |

||

| + | |||

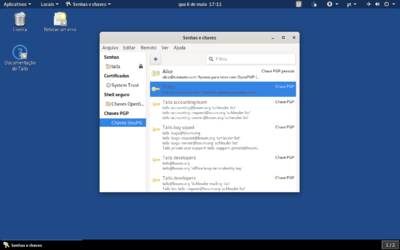

| + | Vá em '''Gerenciar as chaves''' novamente e verifique. Perceba que assim como as chaves do Projeto Tails, temos apenas a chave pública de Bob a qual você pode (e deve) verificar o [https://ssd.eff.org/pt-br/glossary/impress%C3%A3o-digital Fingerprint]. |

||

| + | |||

| + | Detalhe, se por acaso você ver um ícone de chave prata, significa que Bob enviou sua chave privada, em outras palavras, ''algo errado não está certo''. |

||

| + | |||

| + | [[Imagem:gnupg18.png|400px]] |

||

| + | |||

| + | Certo, agora que você tem a chave pública de Bob e ele a sua, vamos enviar uma mensagem criptografada usando o GnuPG. |

||

| + | |||

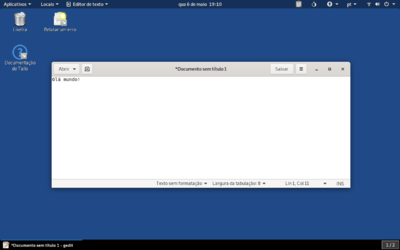

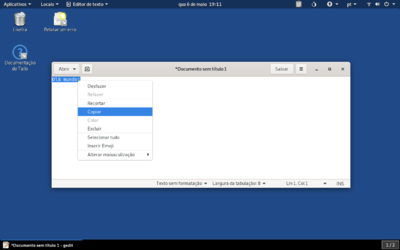

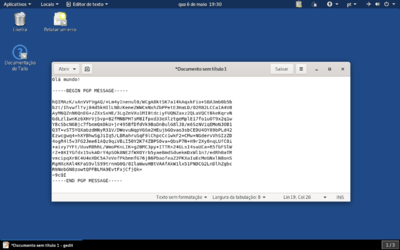

| + | Abra o bloco de notas e escreva sua mensagem, como exemplo, enviaremos um '''Olá mundo!'''. |

||

| + | |||

| + | [[Imagem:gnupg19.png|400px]] |

||

| + | |||

| + | Selecione e copie toda mensagem. Isso fará com que o conteúdo seja enviado para área de transferência também conhecido como ''Clipboard''. |

||

| + | |||

| + | [[Imagem:gnupg20.png|400px]] |

||

| + | |||

| + | Vá em '''Assinar/Criptografar a Área de Transferência com Chaves Públicas'''. |

||

| + | |||

| + | [[Imagem:gnupg21.png|400px]] |

||

| + | |||

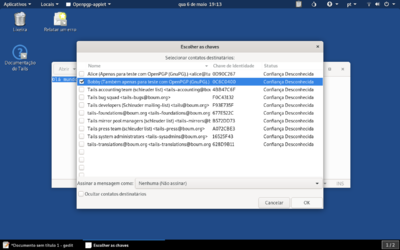

| + | Então, marque a chave pública de Bob que havíamos importado e clique em '''OK'''. |

||

| + | |||

| + | [[Imagem:gnupg22.png|400px]] |

||

| + | |||

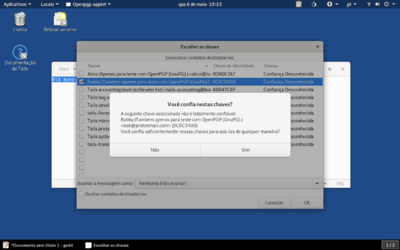

| + | Uma janela será aberta informando que a chave não é totalmente confiável porque não a validamos, assim como as chaves do Projeto Tails. Apenas clique em '''Sim'''. |

||

| + | |||

| + | [[Imagem:gnupg23.png|400px]] |

||

| + | |||

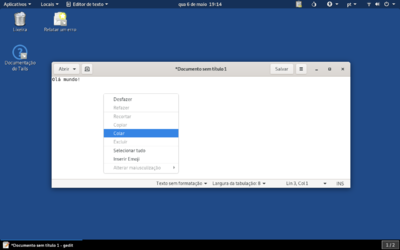

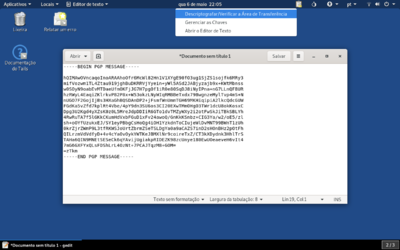

| + | No bloco de notas, cole a mensagem agora criptografada. |

||

| + | |||

| + | [[Imagem:gnupg24.png|400px]] |

||

| + | |||

| + | Perceba que é impossível associar o texto comum ao texto criptografado. |

||

| + | |||

| + | [[Imagem:gnupg25.png|400px]] |

||

| + | |||

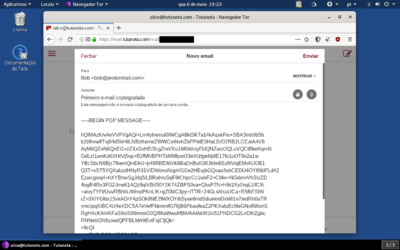

| + | Abra seu e-mail e envie a mensagem criptografada a Bob, incluindo o '''----BEGIN PGP MESSAGE----''' e o '''----END PGP MESSAGE----'''. |

||

| + | |||

| + | Como você criptografou a mensagem usando a chave pública de Bob, ele deverá descriptografá-la com a chave privada que '''só ele possui'''. |

||

| + | |||

| + | [[Imagem:gnupg26.png|400px]] |

||

| + | |||

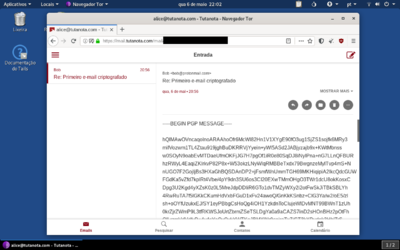

| + | Então, Bob deverá responder usando sua chave pública e, do mesmo modo, você deverá descriptografá-la usando sua chave privada que '''só você possui'''. |

||

| + | |||

| + | Copie o trecho criptografado incluindo o '''----BEGIN PGP MESSAGE----''' e o '''----END PGP MESSAGE----'''. |

||

| + | |||

| + | [[Imagem:gnupg27.png|400px]] |

||

| + | |||

| + | Cole no bloco de notas. |

||

| + | |||

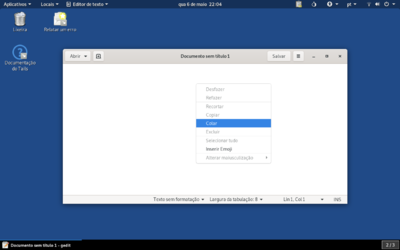

| + | [[Imagem:gnupg28.png|400px]] |

||

| + | |||

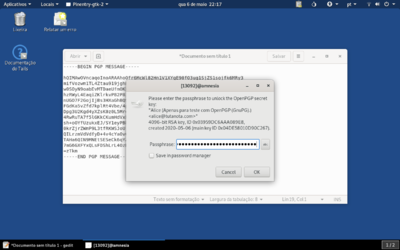

| + | Agora, vá em '''Descriptografar/Verificar a Área de Transferência'''. |

||

| + | |||

| + | [[Imagem:gnupg29.png|400px]] |

||

| + | |||

| + | Insira a senha de sua chave privada e clique em '''OK'''. |

||

| + | |||

| + | [[Imagem:gnupg30.png|400px]] |

||

| + | |||

| + | Por fim, uma janela com o texto descriptografado deverá aparecer. |

||

| + | |||

| + | [[Imagem:gnupg31.png|400px]] |

||

| + | |||

| + | Perceba que, após adicionar e verificar as chaves públicas de seus contatos, basicamente você só precisa copiar e colar já que o Tails GNU/Linux faz o resto. |

||

| + | |||

| + | Aliás, caso você não tenha configurado um [https://tails.boum.org/doc/first_steps/persistence/index.pt.html Volume Persistente] ou exportado suas chaves para um volume externo como um contêiner do [https://tails.boum.org/doc/encryption_and_privacy/veracrypt/index.pt.html VeraCrypt], suas chaves serão perdidas ao reiniciar o computador. |

||

| + | |||

| + | == Mapeamento ''Free as in Freedom'' == |

||

| + | |||

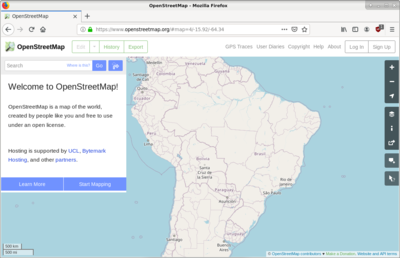

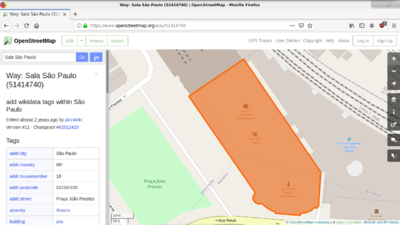

| + | Ao invés de usar os sistemas de informação geográficas <s>da CIA</s> do Google como Maps, Street View e Earth, dê uma chance ao [https://en.wikipedia.org/wiki/OpenStreetMap OpenStreetMap]. |

||

| + | |||

| + | OpenStreetMap é um projeto livre e alternativo ao Google Maps no estilo Wikipédia, isto é, qualquer pessoa pode contribuir sendo necessário apenas login e [https://wiki.openstreetmap.org/wiki/About#Mapping força de vontade]. |

||

| + | |||

| + | Além de consultas por endereços em diversos países, os usuários podem editar informações das proximidades onde residem, frequentam ou que sabem algo a respeito que ainda não foi pontuado no mapa (e.g., alteração do nome da avenida). Saiba mais na [https://wiki.openstreetmap.org/wiki/Brazil página da comunidade brasileira do OpenStreetMap]. |

||

| + | |||

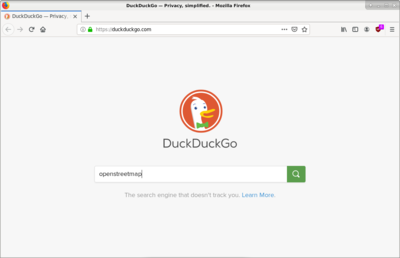

| + | Busque por '''openstreetmap''' no seu mecanismo de busca (e.g., DuckDuckGo). |

||

| + | |||

| + | [[Imagem:osm1.png|400px]] |

||

| + | |||

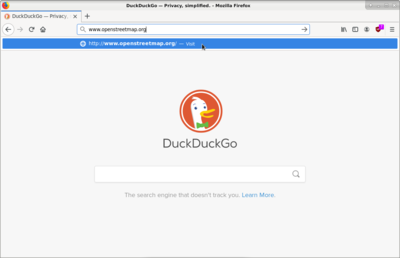

| + | Ou vá direto pro endereço '''openstreetmap.org'''. O endereço '''osm.org''' também o redireciona para o site oficial do OpenStreetMap, é só um acrônimo. |

||

| + | |||

| + | [[Imagem:osm2.png|400px]] |

||

| + | |||

| + | Dependendo do lugar onde estiver (ou se usando VPN etc.) sua página deverá estar assim, no modo de visualização ''Standard''. |

||

| + | |||

| + | [[Imagem:osm3.png|400px]] |

||

| + | |||

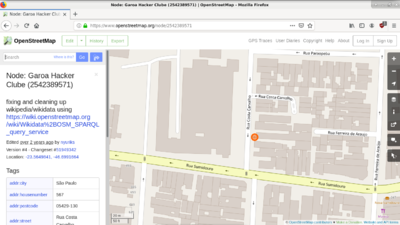

| + | Então, como exemplo, vamos acessar o [https://garoa.net.br/wiki/Sede#Como_chegar endereço da sede do Garoa] no OSM. |

||

| + | |||

| + | [[Imagem:osm4.png|400px]] |

||

| + | |||

| + | ''Voilà!'' |

||

| + | |||

| + | [[Imagem:osm5.png|400px]] |

||

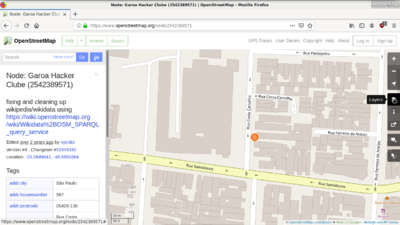

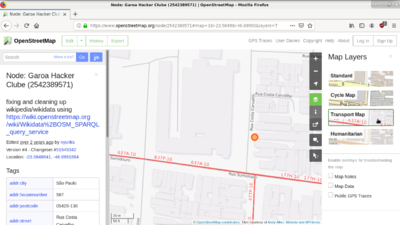

| + | |||

| + | Além do modo de visualização Standard, há também outros três: [https://wiki.openstreetmap.org/wiki/Cycle_Map Cycle Map], [https://wiki.openstreetmap.org/wiki/Transport_Map Transport Map] e [https://wiki.openstreetmap.org/wiki/Humanitarian_map_style Humanitarian]. |

||

| + | |||

| + | Para visualizá-los, vá em '''Layers'''. |

||

| + | |||

| + | [[Imagem:osm6.png|400px]] |

||

| + | |||

| + | Escolha a opção '''Transport Map''' por exemplo se quer saber quais linhas de transporte público passam no local denotado em vermelho. |

||

| + | |||

| + | [[Imagem:osm7.png|400px]] |

||

| + | |||

| + | Mas é claro que se quiser buscar qualquer outro local é só inserir seu endereço, referência ou coordenada na barra de pesquisa. |

||

| + | |||

| + | [[Imagem:osm8.png|400px]] |

||

| + | |||

| + | Perceba que assim como no Wikipédia, ainda que OpenStreetMap seja um projeto grande e já exista há algum tempo, muitos locais podem não ter sido mapeados ainda ou estão desatualizados. |

||

| + | |||

| + | Neste caso, use o Google Maps, Bing Maps etc., mas se possível, edite a página no OSM assim que obter informações sobre o local, '''respeitando os direitos autorais''' dessas soluções. [https://wiki.openstreetmap.org/wiki/Pt:How_to_contribute Saiba como fazer isso]. |

||

| + | |||

| + | == Como guardar informações em disco == |

||

| + | |||

| + | Assim como um pendrive ou CD, o conteúdo armazenado nas pastas do seu sistema operacional (que está armazenado no HDD) também pode ser acessado como se fosse um dispositivo removível. Para isso, mediante acesso físico, o indivíduo teria apenas que remover o disco e ligá-lo em outro computador como disco secundário ou acessar o conteúdo diretamente do computador através de um Live CD, independente de seu logon possuir senha ou não. |

||

| + | |||

| + | Uma forma de evitar esse acesso é utilizar Full Disk Encryption (FDE). Basicamente, FDE é utilizar uma tecnologia de criptografia para encriptar todo o HDD. |

||

| + | |||

| + | Quase todos os sistemas operacionais possuem tecnologias de criptografia de disco embutidas. No Windows chama-se BitLocker, no macOS FileVault, no GNU/Linux temos Cryptsetup e outras sob o padrão Linux Unified Key Setup (LUKS). |

||

| + | |||

| + | Como o intuito deste manual é ser simples e acessível, não usaremos FDE. Simplesmente porque é um método complexo de ser implementado corretamente. Também não usaremos Cryptsetup, apenas utilizaremos em sua forma mais básica o VeraCrypt, uma ramificação do [http://truecrypt.org/ TrueCrypt]. |

||

| + | |||

| + | Assim como BitLocker e FileVault, VeraCrypt permite o usuário criptografar unidades de disco do sistema. Também provê portabilidade através da criação de um ou mais contêineres que pode ser descriptografado em diversos sistemas operacionais, sendo apenas necessário ter o VeraCrypt instalado neste sistema. |

||

| + | |||

| + | É nesse contêiner que o usuário armazena seus documentos, fotos, vídeos etc. |

||

| + | |||

| + | Primeiramente, você deve baixar, verificar (''checksum'') e instalar o pacote '''veracrypt-X.XX-UpdateX-Debian-10-amd64.deb''' disponível no site oficial do [https://www.veracrypt.fr/en/Downloads.html VeraCrypt]. |

||

| + | |||

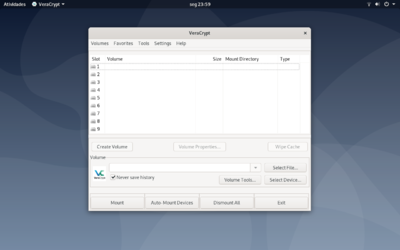

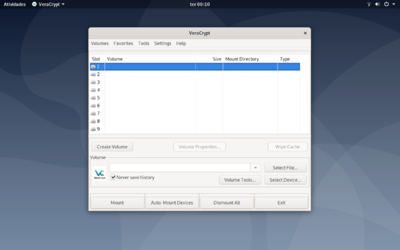

| + | Então em '''Atividades''', busque por '''veracrypt'''. |

||

| + | |||

| + | [[Arquivo:veracrypt1.png|400px]] |

||

| + | |||

| + | Perceba que a interface gráfica é semelhante a do Truecrypt. [https://en.wikipedia.org/wiki/File:TrueCrypt_on_windows_vista.png Veja o screenshot]. A numeração indica as posições disponíveis para criação de volumes. |

||

| + | |||

| + | Clique no botão '''Create Volume'''. |

||

| + | |||

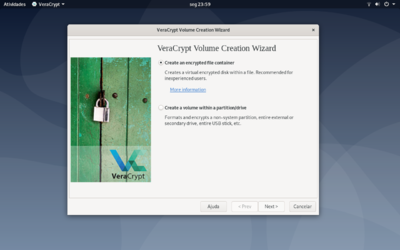

| + | [[Arquivo:veracrypt2.png|400px]] |

||

| + | |||

| + | Como já mencionado, iremos instruir a forma mais básica de uso do VeraCrypt que consiste na criação de contêineres. Por isso marque a caixa '''Create an encrypted file container''' e clique em '''Next >'''. |

||

| + | |||

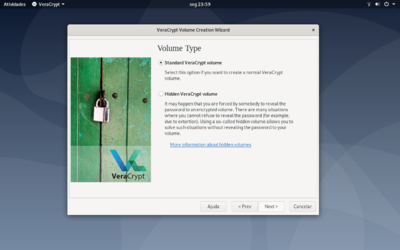

| + | [[Arquivo:veracrypt3.png|400px]] |

||

| + | |||

| + | Marque a opção '''Standard VeraCrypt volume''' e clique em '''Next >'''. A outra opção diz respeito ao uso de [https://pt.wikipedia.org/wiki/Esteganografia esteganografia], isto é, criar um volume além de criptografado também escondido no sistema. |

||

| + | |||

| + | [[Arquivo:veracrypt4.png|400px]] |

||

| + | |||

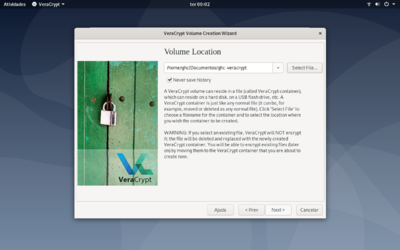

| + | Será preciso informar o nome e o local que deseja criar o arquivo que representa o volume. Neste caso será criado o arquivo ''ghc-veracrypt'' na pasta ''Documentos''. Escolha a pasta e o nome do arquivo e clique em '''Next >'''. |

||

| + | |||

| + | [[Arquivo:veracrypt5.png|400px]] |

||

| + | |||

| + | Agora será preciso informar quais algoritmos serão utilizados para criptografar e descriptografar o volume. O primeiro algoritmo se refere ao de encriptação. |

||

| + | |||

| + | Iremos usar o [https://www.veracrypt.fr/en/AES.html Advanced Encryption Standard (AES)], o sucessor do Data Encryption Standard (DES). Aliás, há uma história muito interessante por trás dessa transição e pode ser lida na fonte [https://www.eff.org/press/releases/eff-des-cracker-machine-brings-honesty-crypto-debate aqui]. |

||

| + | |||

| + | Marque o '''AES'''. |

||

| + | |||

| + | Já o segundo algoritmo se refere ao de hash. Apesar de não ser a mesma coisa, se você faz o ''checksum'', já deve ter esbarrado no Secure Hash Algorithm (SHA). Iremos usar o [https://www.veracrypt.fr/en/SHA-512.html SHA-512]. |

||

| + | |||

| + | Marque o '''SHA-512''' e prossiga clicando em '''Next >'''. |

||

| + | |||

| + | [[Arquivo:veracrypt6.png|400px]] |

||

| + | |||

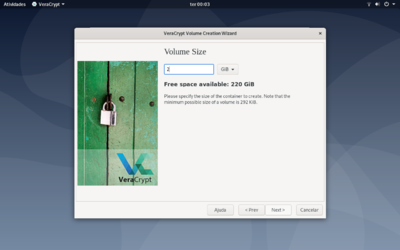

| + | Escolha o tamanho do contêiner. Escolheremos '''2GiB'''. |

||

| + | |||

| + | Uma dica, marque a opção GiB ao invés de MiB se o tamanho do contêiner que pretende criar for grande. |

||

| + | |||

| + | A vogal ''i'' entre as consoantes indica que 1GiB equivale 1024MiB (IEC), quando omitido 1GB equivale 1000MB (SI). Você concorda que é mais fácil escrever 2GiB do que 2048MiB? |

||

| + | |||

| + | Clique em '''Next >'''. |

||

| + | |||

| + | [[Arquivo:veracrypt7.png|400px]] |

||

| + | |||

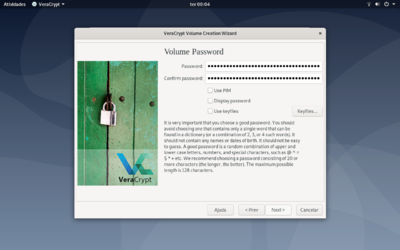

| + | Insira uma boa e nova senha e clique em '''Next >'''. |

||

| + | |||

| + | [[Arquivo:veracrypt8.png|400px]] |

||

| + | |||

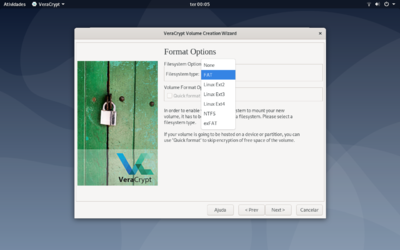

| + | Neste momento, será solicitado o sistema de arquivos para o contêiner. Escolha '''FAT''' ou exFAT, pois são compatíveis com outros sistemas, em seguida, clique em '''Next >'''. |

||

| + | |||

| + | [[Arquivo:veracrypt9.png|400px]] |

||

| + | |||

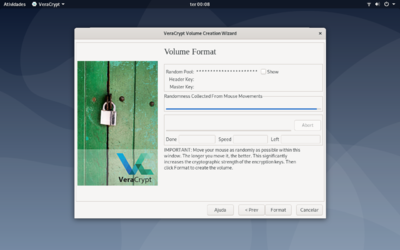

| + | Bom, aqui você deve mover o mouse arbitrariamente para gerar "aleatoriedade". |

||

| + | |||

| + | Quando você achar que está bom o bastante, clique em '''Format''' |

||

| + | |||

| + | [[Arquivo:veracrypt10.png|400px]] |

||

| + | |||

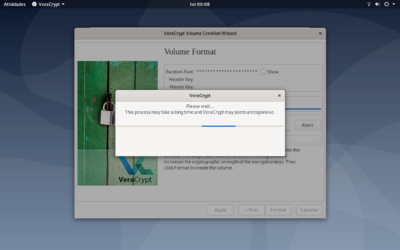

| + | Aguarde. |

||

| + | |||

| + | [[Arquivo:veracrypt11.png|400px]] |

||

| + | |||

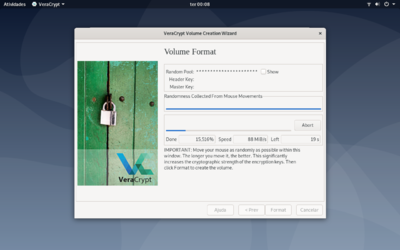

| + | Aguarde mais um pouco. |

||

| + | |||

| + | [[Arquivo:veracrypt12.png|400px]] |

||

| + | |||

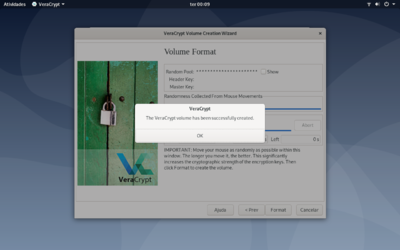

| + | Uma mensagem deverá aparecer informando que o volume foi criado. Clique em '''OK''' e depois em '''Next''' caso não queira criar outro volume. |

||

| + | |||

| + | [[Arquivo:veracrypt13.png|400px]] |

||

| + | |||

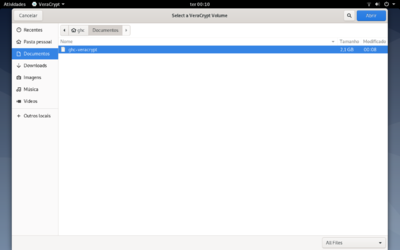

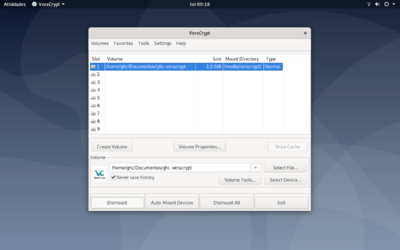

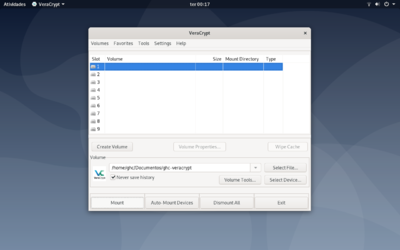

| + | Certo, agora vamos abrir o contêiner que criamos. Para isso clique em '''Select File...'''. |

||

| + | |||

| + | [[Arquivo:veracrypt14.png|400px]] |

||

| + | |||

| + | Busque pelo arquivo e confirme clicando em '''Abrir'''. |

||

| + | |||

| + | [[Arquivo:veracrypt15.png|400px]] |

||

| + | |||

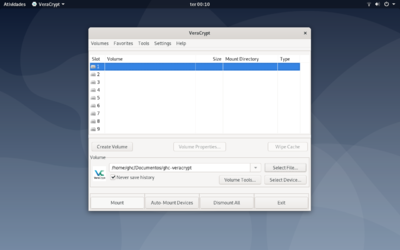

| + | Em seguida, escolha uma das nove unidades virtuais onde deseja montá-lo e clique no botão '''Mount''' |

||

| + | |||

| + | [[Arquivo:veracrypt16.png|400px]] |

||

| + | |||

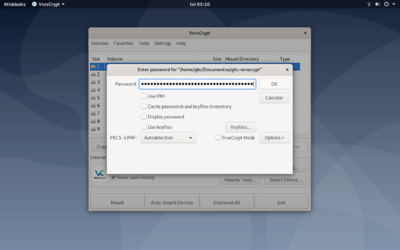

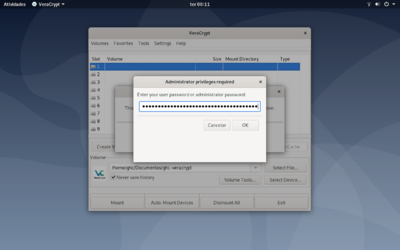

| + | Insira sua senha e vá em '''OK'''. Caso você tenha esquecido ''game over''. Você terá que excluir o arquivo do volume e criar outro novamente. |

||

| + | |||

| + | [[Arquivo:veracrypt17.png|400px]] |

||

| + | |||

| + | Agora digite a senha de usuário da sessão (i.e., senha de logon) e clique em '''OK''' novamente. |

||

| + | |||

| + | [[Arquivo:veracrypt18.png|400px]] |

||

| + | |||

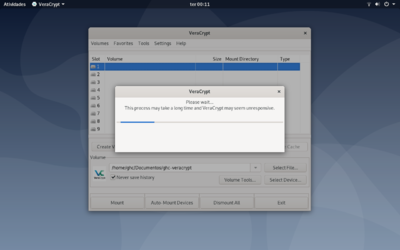

| + | Aguarde a montagem. |

||

| + | |||

| + | [[Arquivo:veracrypt19.png|400px]] |

||

| + | |||

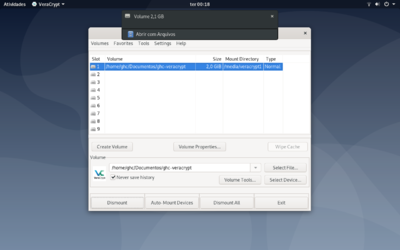

| + | Então, como estamos usando o GNOME, uma caixa de notificação deverá aparecer. |

||

| + | |||

| + | [[Arquivo:veracrypt20.png|400px]] |

||

| + | |||

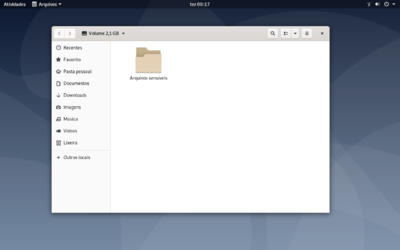

| + | Abra-o como uma pasta qualquer do sistema em seu gerenciador de arquivos. A partir de então você pode armazenar suas fotos, músicas, documentos etc. |

||

| + | |||

| + | [[Arquivo:veracrypt21.png|400px]] |

||

| + | |||

| + | Para fechar o contêiner, basta voltar ao VeraCrypt e, com a unidade virtual selecionada, clicar no botão '''Dismount'''. |

||

| + | |||

| + | [[Arquivo:veracrypt22.png|400px]] |

||

| + | |||

| + | A unidade correspondente deverá ficar disponível para outros contêineres. |

||

| + | |||

| + | [[Arquivo:veracrypt23.png|400px]] |

||

| + | |||

| + | Explore outros algoritmos como Whirlpool (co-autor brasileiro) e Twofish (Bruce Schneier et al.) e seja cauteloso ao abrir seu contêiner em computadores alheios. |

||

| + | |||

| + | Este tópico equivale ao tópico [https://www.veracrypt.fr/en/Beginner%27s%20Tutorial.html Beginner's Guide] presente na documentação do VeraCrypt instruído no Windows. |

||

| + | |||

| + | Existem outros pontos que merecem ser lidos como [https://www.veracrypt.fr/en/Security%20Requirements%20and%20Precautions.html Security Requirements and Precautions] então <s>''RTFM''</s>, por favor, leia a documentação. |

||

| + | |||

| + | == Chamadas de voz criptografadas == |

||

| + | |||

| + | Como já mencionado, [https://jitsi.org/ Jitsi] é uma alternativa open-source ao Skype da Microsoft, mas há também o qTox, um cliente relativamente famoso do [https://tox.chat/about.html Projeto Tox]. |

||

| + | |||

| + | [[Imagem:jitsi0.png|226px|thumb|right|Skype Web no Mozilla Firefox.]] |

||

| + | |||

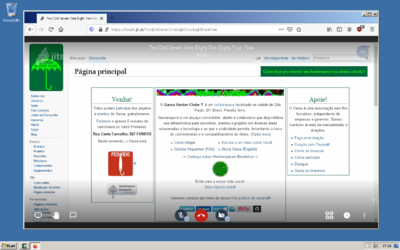

| + | Em tese, para rodar o Jitsi Meet basta acessar o site e usar. Semelhante o Skype Web porém sem login, com [https://jitsi.org/blog/e2ee/ E2EE] e sem obrigar você a usar um navegador específico. |

||

| + | |||

| + | De qualquer forma, iremos usar o Windows 7 da Microsoft dessa vez. |

||

| + | |||

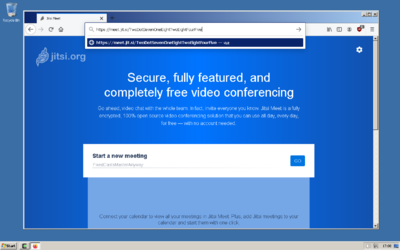

| + | Acesse o site '''meet.jit.si''' e no campo '''Start a new meeting''', insira o nome da sala. Este nome fará parte do endereço de acesso pela URL. |

||

| + | |||

| + | Por exemplo, se o nome da sala for [https://garoa.net.br/wiki/Noite_de_Processing Noite de Processing], então o endereço será ''meet.jit.si/NoitedeProcessing''. |

||

| + | |||

| + | Entretanto não iremos criar uma sala, vamos acessar uma já criada por Bob. |

||

| + | |||

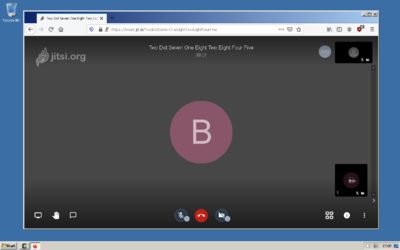

| + | [[Imagem:jitsi1.png|400px]] |

||

| + | |||

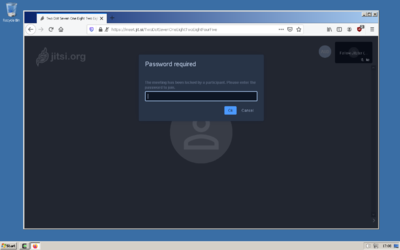

| + | É importante setar uma senha para evitar os ''trolls''. Peça a alguém que envie a você pelo Telegram ou Signal. |

||

| + | |||

| + | [[Imagem:jitsi2.png|400px]] |

||

| + | |||

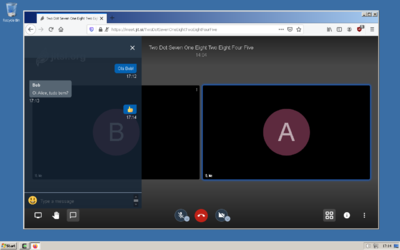

| + | Ao entrar, será possível visualizar os participantes no canto direito. No nosso caso apenas Bob e você. |

||

| + | |||

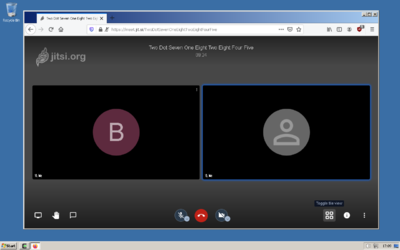

| + | [[Imagem:jitsi3.png|400px]] |

||

| + | |||

| + | Ao clicar em '''Toggle tile view''', você poderá notar que seu nome ou qualquer outra informação sobre você não está sendo exibido. Massa! |

||

| + | |||

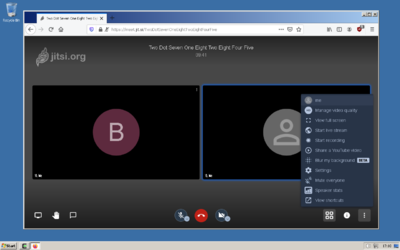

| + | [[Imagem:jitsi4.png|400px]] |

||

| + | |||

| + | A menos que queira continuar como anônimo, vá em '''Opções > me''' ou '''Settings''' e depois '''Profile'''. |

||

| + | |||

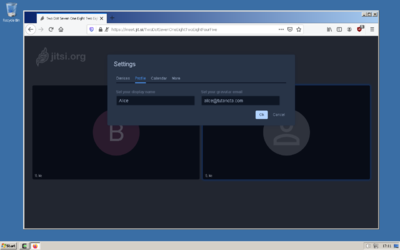

| + | [[Imagem:jitsi5.png|400px]] |

||

| + | |||

| + | Crie um ''nick'' e insira um e-mail se quiser, em seguida clique em '''Ok'''. |

||

| + | |||

| + | [[Imagem:jitsi6.png|400px]] |

||

| + | |||

| + | Além da videoconferência, agora que já identificado como Alice, você pode acessar o chat em '''Open / Close chat''' e se comunicar com Bob via texto. |

||

| + | |||

| + | Essa funcionalidade é muito útil caso precise enviar links ou tenha problemas de áudio/vídeo. |

||

| + | |||

| + | [[Imagem:jitsi7.png|400px]] |

||

| + | |||

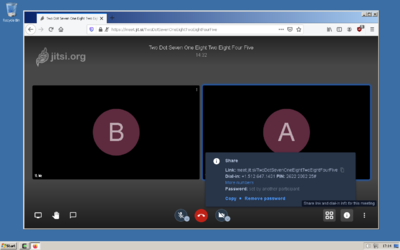

| + | Você pode convidar outros para participar da sala. Para isso, clique no botão '''Share link and dial-in info this meeting''', copie e compartilhe o endereço com seus colegas. |

||

| + | |||

| + | Caso a sala esteja protegida por senha, não esqueça de compartilhar também a senha. |

||

| + | |||

| + | [[Imagem:jitsi8.png|400px]] |

||

| + | |||

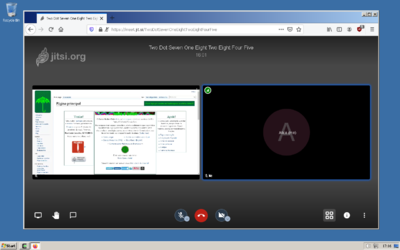

| + | Assim como Skype, há possibilidade de compartilhamento de tela (e.g., aba do navegador ou Desktop). |

||

| + | |||

| + | [[Imagem:jitsi9.png|400px]] |

||

| + | |||

| + | Amplie a janela de compartilhamento de Bob clicando sobre ela. |

||

| + | |||

| + | [[Imagem:jitsi10.png|400px]] |

||

| + | |||

| + | Se for o caso, você também pode compartilhar a sua, basta acessar a opção '''Share your screen''' e escolher se prefere compartilhar todo o Desktop ou uma janela específica. |

||

| + | |||

| + | [[Imagem:jitsi11.png|400px]] |

||

| + | |||

| + | Para que o [https://blog.zoom.us/wordpress/pt/2020/04/01/os-fatos-sobre-a-zoom-e-a-criptografia-para-reunioes-webinars/ infame episódio] do "zoombombing" não ocorra também com você no Jitsi, faça sua parte e escolha uma senha segura para sua sala. |

||

| + | O site oficial do [http://www.world.std.com/~reinhold/diceware.html Diceware] possui uma lista de palavras em diversos idiomas <s>incluindo português</s> (ver [https://github.com/thoughtworks/dadoware dadoware]) para uso do método criado por Arnold G. Reinhold. |

||

| − | Tanto Google como Microsoft dormem agarradinhos com a NSA, por isso não faz muito sentido usar Google Chrome ou Internet Explorer. |

||

| + | Outro bastante interessante é o ''Schneier Scheme''. [https://www.schneier.com/blog/archives/2014/03/choosing_secure_1.html Saiba mais sobre este método]. |

||

| − | Ao invés disso, visite o [https://www.torproject.org/ Projeto Tor] e faça o download do [https://www.torproject.org/projects/torbrowser.html.en Tor Browser Bundle], que é uma versão do Mozilla Firefox que foi customizada para usar uma subrede anônima que irá tornar seu tráfego anônimo. [https://www.torproject.org/about/overview.html.en Veja como funciona.] |

||

| + | == Referências == |

||

| − | Como um exemplo, você está em São Paulo e você visita um site ou entra no Facebook pelo Tow Browser. Ao invés de exibir seu endereço IP e localização (que identifica seu computador), acessando pela rede Tor aparentará que seu tráfego está originando de Toronto ou Londres. |

||

| + | [https://prism-break.org/pt/ PRISM Break Project]: Lista de ferramentas e serviços que usamos no dia a dia, mostrando as opções proprietárias e as opções open-source. |

||

| − | Portanto com o Tor Browser Bundle você não revela sua localização e identidade ''toda vez que visita um website''. Isso é '''muito''' importante para sua privacidade online. |

||

| + | [https://theoccupiedtimes.org/?p=12362 Como combater a vigilância online]: Infográfico para impressão em A4 com boa parte das ferramentas deste manual. |

||

| − | [https://www.torproject.org/download/download-easy.html.en Faça o download do Tor Browser Bundle aqui], extraia o arquivo, inicie o programa e você estará ''quase'' pronto para navegar a Internet de maneira mais segura. |

||

| + | [https://ssd.eff.org/pt-br Autodefesa contra vigilância]: Uma coletânea de serviços e ferramentas elaborado pela Electronic Frontier Foundation. |

||

| − | ==Referências== |

||

| + | [https://www.cryptoparty.in/learn/how-tos CryptoParty How-Tos]: Seção do CryptoParty sobre ferramentas Free & Open-Source Software (FOSS) para manter sua privacidade. |

||

| − | [https://prism-break.org Prism-break.org]: site com lista de ferramentas e serviços que usamos no dia-a-dia, mostrando as opções proprietárias e as opções Open Source. |

||

| + | [https://cartilha.cert.br/privacidade/ Cartilha de Segurança]: Seção do CERT.br sobre Privacidade indicando boas práticas de uso da internet. |

||

| − | [http://www.sovereignman.com/nsa-black-paper/ Digital Privacy Black Paper] (ou melhor, "How To Give The NSA The Finger… Without Them Ever Noticing") |

||

| − | [[Categoria:Projetos |

+ | [[Categoria:Projetos]] |

Edição atual tal como às 01h53min de 10 de abril de 2021

Objetivo

Este manual online e colaborativo contém (isto é, conterá) uma coletâneas de dicas, sugestões, boas práticas e ferramentas para ajudar as pessoas a protegerem sua privacidade online.

Keep it simple, stupid

A primeira regra para proteger sua privacidade online e offline.

Se uma solução ou software é muito complicado provavelmente você não vai usar, do que adianta então?

Este guia é somente sobre soluções simples, programas e serviços que você realmente pode usar diariamente sem querer arrancar seus cabelos.

Você aprenderá como navegar, ler e-mails, mandar mensagens, conversar, guardar informações e comprar coisas de maneira segura e privada tornando bem mais difícil para qualquer governo (e.g., FVEY, SSEUR) te espionar e mapear sua vida.

Como essas ferramentas e serviços foram escolhidos

Você notará enquanto lê esse guia que a maioria das ferramentas são open-source. Isto significa que o código-fonte está aberto para qualquer um ver e melhorar o software, também significa que é livre para ser redistribuído e compartilhado com seus amigos.

Esta escolha é intencional, pois:

- Quando é de graça mais pessoas usarão.

- Se o código-fonte está disponível para qualquer um analisar é mais difícil, senão impossível, esconder um backdoor no programa que permita alguém rastrear e registrar suas atividades ou até mesmo ganhar acesso direto no seu computador.

Por exemplo, o código-fonte do Skype é fechado logo não sabemos realmente se existe um backdoor embutido ou não. Não seria surpreendente que houvesse um backdoor levando em consideração como a Microsoft, dona do Skype, se ajoelha para o governo americano em outras questões.

Jitsi por outro lado é um outro programa para chamadas de voz que iremos abordar na seção sobre chamadas de voz criptografadas e é open-source, logo se um backdoor fosse embutido no mesmo ele seria rapidamente descoberto.

Mas apenas porque algo é pago ou não é open-source não significa que você deve evitar, apenas significa que você precisa utilizar uma abordagem racional e calculada em relação às ferramentas que melhor atendem suas necessidades.

Torne mais seguro seus hábitos em mídias sociais

A maior parte deste guia é sobre como comunicar-se de maneira privada, mas como vivemos na era das mídias sociais existe outro aspecto da privacidade que você deve considerar. Que as informações que você quer compartilhar com o mundo podem ser perigosas e tão reveladoras quanto as informações que você quer manter protegidas.

Portanto, não divulge toda sua vida no Facebook, Instagram, Twitter etc.

Isso deve valer mais para os jovens leitores mas pense sobre isso; se você é um usuário frequente de sites e programas de mídias sociais como Facebook, Twitter, Instagram, etc., provavelmente você deve compartilhar alguma das seguintes informações:

- Seu nome

- Sua data de nascimento

- Sua aparência

- Lugares passados e atuais em que você viveu, trabalhou, estudou, etc.

- Seus planos de viagem futuros

- Seu estilo de vida

- Seus interesses

- Sua visão política e religiosa

- Seus amigos

- Detalhes de membros familiares

- E por último mas não menos importante, sua localização toda vez que você loga

O que mais uma agência do governo poderia pedir?

Portanto, quando o assunto é mídia social, apenas pense mais de uma vez antes de postar algo online, isso pode evitar problemas para você daqui a alguns anos.

A primeira etapa para tornar segura e anônima sua navegação é escolher um bom navegador, vamos começar com o navegador do seu computador.

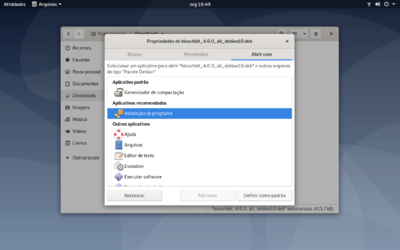

Tanto Google como Microsoft dormem agarradinhos com a NSA, por isso não faz muito sentido usar Google Chrome ou Microsoft Edge.

Ao invés disso, visite o Projeto Tor e faça o download do navegador Tor, que é uma versão do Mozilla Firefox customizada para usar uma sub-rede anônima que irá tornar seu tráfego anônimo. Veja como funciona.

Por exemplo, você está em São Paulo e você visita um site ou entra no Facebook pelo navegador Tor. Ao invés de exibir seu endereço IP e localização (que identifica seu computador), acessando pela rede Tor aparentará que seu tráfego está originando de Reykjavík ou Berlim.

Portanto com o navegador Tor você não revela sua localização e identidade toda vez que visita um site. Isso é muito importante para sua privacidade online.

Como exemplo prático, iremos utilizar a distribuição GNU/Linux do Projeto Debian em sua décima versão de codinome Buster e a terceira versão do GNOME.

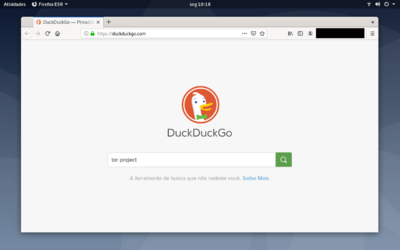

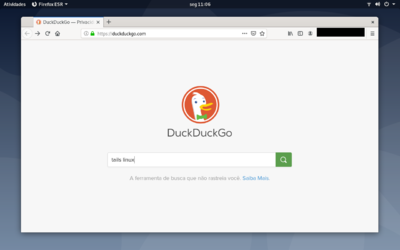

Também iremos usar um mecanismo de busca alternativo ao do Google chamado DuckDuckGo. Você pode acessar o DuckDuckGo de qualquer navegador.

Então, comece buscando por tor project.

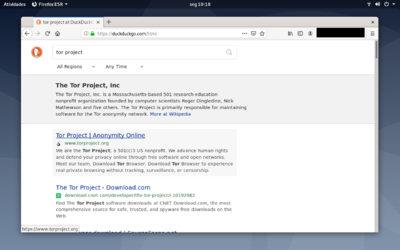

Acesse o site oficial do Projeto Tor, isto é, o que corresponde ao endereço www.torproject.org.

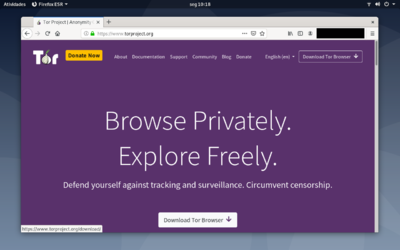

Clique no botão Download Tor Browser.

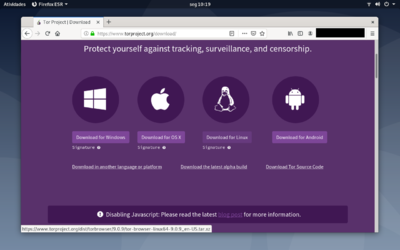

Vá em Download for Linux porque lembrando estamos usando uma distribuição do GNU/Linux.

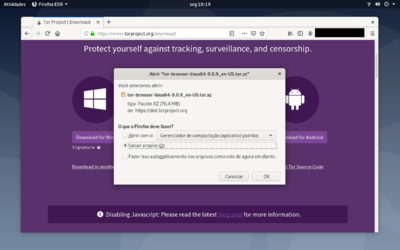

Assim que a caixa de diálogo aparecer em sua tela, marque a opção Salvar arquivo (D) e clique em OK para confirmar o download do arquivo.

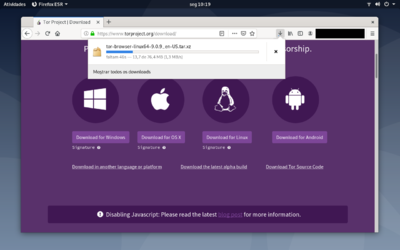

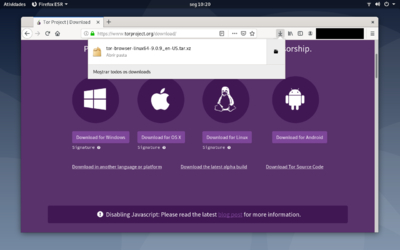

Aguarde.

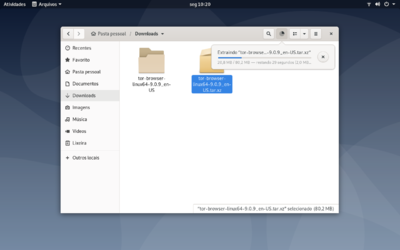

Abra a pasta onde foi baixado o arquivo (provavelmente Downloads).

É importante verificar a integridade de um conteúdo baixado da internet quando este possui o que se conhece como arquivo de soma de verificação ou simplesmente checksum.

É comum encontrar o arquivo de verificação dentro do mesmo diretório do pacote e essa prática serve para que o usuário tenha certeza de que o conteúdo não foi alterado (corrompido) durante o download por falha ou ataque do tipo man-in-the-middle.

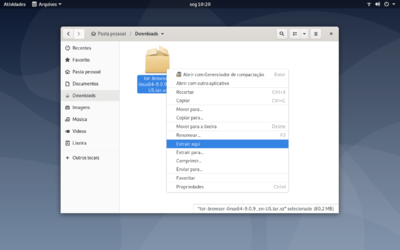

Prosseguindo, clique com o botão direito do mouse sobre o arquivo e selecione a opção Extrair aqui para descompactá-lo no mesmo diretório.

Aguarde novamente.

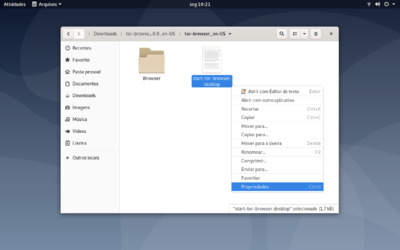

O arquivo start-tor-browser.desktop é um atalho de inicialização do navegador Tor.

Antes, para que o arquivo possa ser executado com duplo clique através do GNOME, você precisa informar ao Debian que o arquivo deve ser tratado como uma programa.

Para isso, clique com o botão direito do mouse sobre o arquivo e selecione a opção Propriedades.

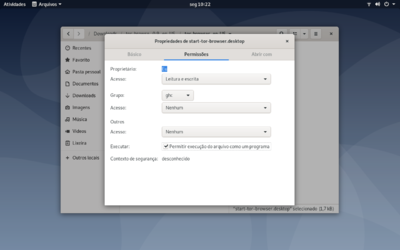

Na aba Permissões, marque a caixa de seleção Permitir execução do arquivo como um programa.

Feito isso, execute-o normalmente.

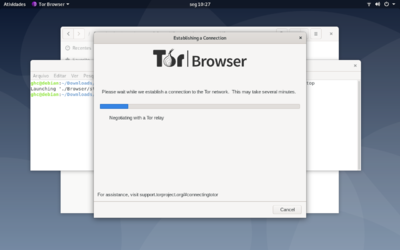

Uma janela com duas opções deverá aparecer, sendo a opção Configure para configurar uma ponte.

Pontes são utilizadas apenas para driblar o bloqueio de acesso feito através de alguma rede privada, seu Provedor de Serviço de Internet (ISP) ou até mesmo censura e não deve ser utilizada sem necessidade pois voluntários rodam esse serviço (e.g., obfs4, Snowflake) a fim de ajudar pessoas que realmente precisam.

Enfim, apenas clique em Connect.

Aguarde enquanto é estabelecida a conexão com a rede Tor.

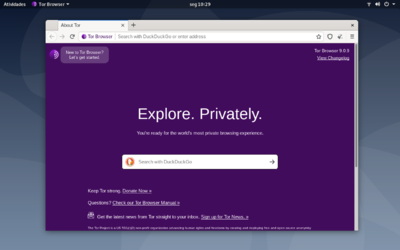

Por fim, o navegador Tor já pode ser usado.

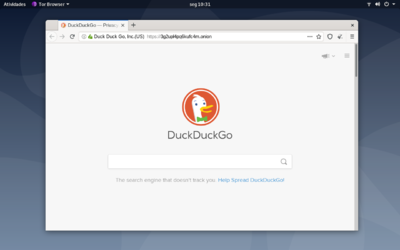

Curiosamente, o mecanismo de busca padrão do navegador Tor é o DuckDuckGo e agora também é possível acessar o DuckDuckGoOnion, o onion service do DuckDuckGo. Veja como funciona.

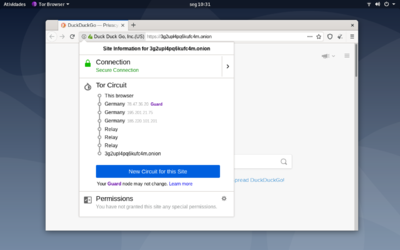

Como mencionado, eis o caminho percorrido desde o seu computador até o DuckDuckGoOnion.

É importante dar uma lida sobre exit node e quem costuma espionar essa e outras vulnerabilidades. Exit node ou nó de saída é o último relay no circuito Tor. É ele que envia o tráfego para a internet pública. É dele que serviços de e-mail como Gmail ou Outlook irão logar o endereço IP por toda a eternidade.

Snowflake

Usar é legal, ajudar é melhor ainda!

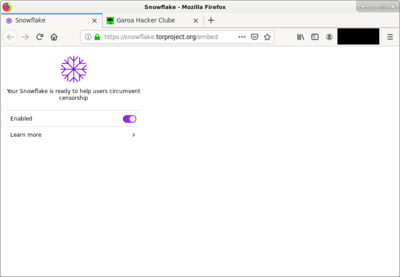

Conforme explicamos na seção sobre o navegador Tor, você pode ser um voluntário na ajuda contra censura da Internet em países como China, Egito etc.

Para isso, quando não estiver usando o navegador Tor, utilize no Mozilla Firefox o add-on Snowflake do Projeto Tor.

Caso não queira ou não consiga usar o add-on, você também pode acessar o Snowflake embutido neste endereço, sendo necessário apenas habilitá-lo clicando em Enabled. Tudo o que você precisa fazer é deixar a aba do navegador aberta.

Por consequência, Snowflake pode reduzir a performance de sua rede e requer WebRTC ativo para funcionar.

Crie uma rotina de limpeza de dados

Um arquivo, pasta ou qualquer conteúdo armazenado em memória não-volátil como o Hard Disk Drive (HDD) é nada mais nada menos que uma sequência de bits bem ordenada. Fique tranquilo, você não terá que escovar ninguém!

Memórias voláteis como a Random Access Memory (RAM) também operam sob 0s e 1s, a diferença é que após algum tempo depois de desligado o computador esses bits se esvaem. A grosso modo, é como se uma limpeza de disco ocorresse toda vez que se reiniciasse o computador.

Isso ocorre com a RAM porque esse é exatamente o papel dela: um arquivo é escrito por algum tempo e depois é sobrescrito, daí o nome volátil. Diferentemente do HDD onde o arquivo nele escrito permanece até que seja excluído pelo usuário.

Entretanto, quando um arquivo é excluído do HDD da maneira convencional (e.g., excluindo da lixeira), na verdade ainda é possível recuperá-lo usando técnicas de Computação Forense. Isso porque a sequência de bits que representa tal arquivo não foi sobrescrito, mas sua posição em disco apenas não mais tem referência ao arquivo que estava na lixeira e só será realmente apagado se outra sequência de bits preencher sua posição.

Uma ferramenta relativamente famosa para evitar a recuperação de dados é o BleachBit.

Se você está no Windows ou alguma distribuição GNU/Linux mais amigável como Mint ou Ubuntu (na verdade o Debian também é), você facilmente irá encontrar um tutorial para um ou outro na internet.

Iremos utilizar o mesmo ambiente usado no passo a passo sobre o navegador Tor.

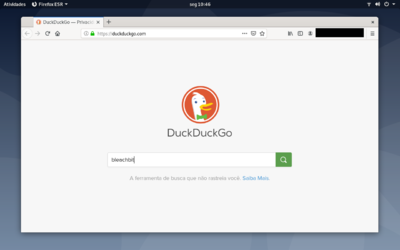

No DuckDuckGo, busque por bleachbit.

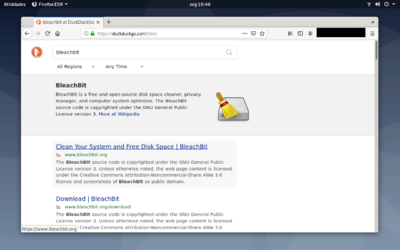

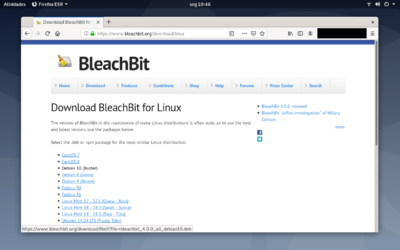

Acesse o site oficial sendo www.bleachbit.org.

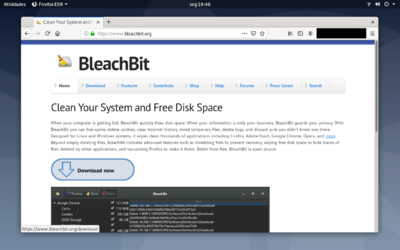

Então, dentro do site clique em Download now.

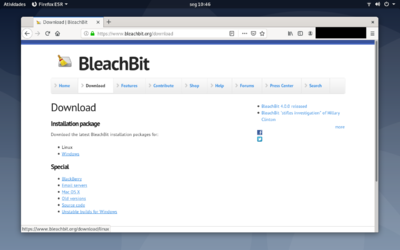

Estamos usando a décima versão do Debian GNU/Linux, então escolha o pacote Linux.

Clique em Debian 10 (Buster).

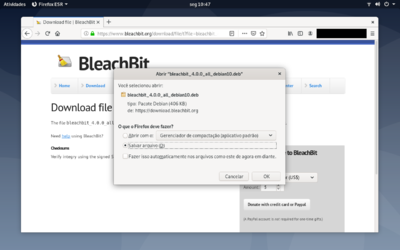

Aguarde a caixa de diálogo de confirmação de download, marque a opção Salvar arquivo (D) e vá em OK.

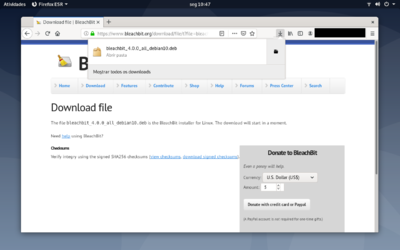

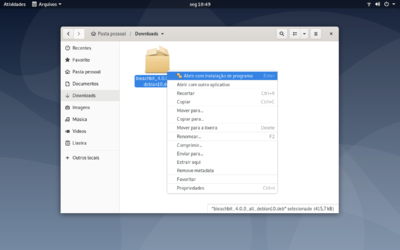

Assim que concluído o download, abra a pasta de destino. Lembre-se do checksum.

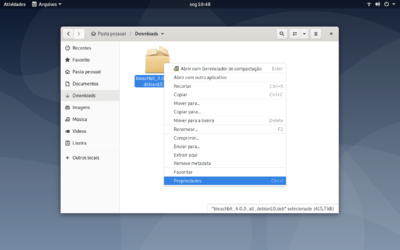

Lá, caso o instalador de pacotes não esteja definido como padrão para este tipo de arquivo, clique com o botão direito do mouse sobre ele e selecione a opção Propriedades.

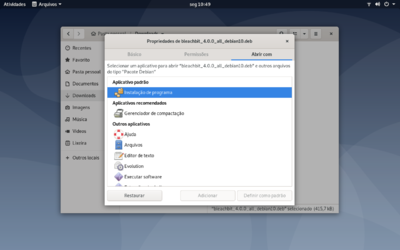

Na aba Abrir com, selecione o aplicativo recomendado Instalação de programa e clique no botão Definir como padrão.

Após isso, o aplicativo padrão deverá ser o Instalação de programa.

Certo, agora execute-o.

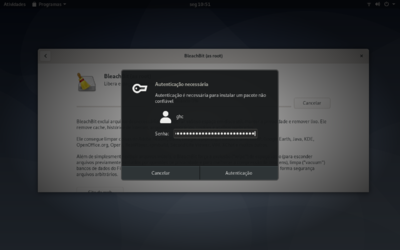

A aplicação Programas, um local centralizado de diversos tipos de programas, deverá ser aberta. Nela haverão informações sobre o BleachBit e o botão Instalar, clique nele.

A senha do usuário da sessão será requisitada. Insira e prossiga clicando em Autenticação.

Aguarde.

Instalado!

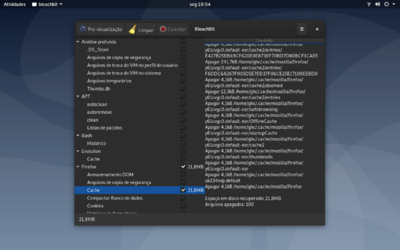

Busque por BleachBit em Atividades e execute-o. O executável BleachBit (as root) diz respeito aos dados remanescentes da conta administrador (root).

Uma janela de preferências deverá aparecer e a opção chave é a caixa de seleção Sobrescrever conteúdos dos arquivos para dificultar a recuperação (autoexplicativo). Marque-a e clique em Fechar.

Como exemplo, apenas o cache do Firefox será excluído, mas escolha a opção de acordo com suas necessidades.

Em seguida, clique no botão Limpar.

Uma caixa de confirmação de exclusão irá aparecer. Tendo certeza de que quer apagar os dados, clique em Apagar.

Pode levar algum tempo dependendo do que foi marcado para exclusão. Ao finalizar, o tamanho dos dados apagados será exibido, neste caso apenas 21,8MB.

Crie uma rotina manual de exclusão você mesmo. Evite trabalhos automatizados para esta finalidade.

Automatizar esse tipo de procedimento pode ser perigoso no sentido de que você pode perder seus dados caso algum script seja executado incorretamente e também não exercita o que realmente importa sobre privacidade: a mentalidade!

Evite os Solid State Drives

SSD é a nova geração de memórias não-voláteis no mercado brasileiro. Se comparado ao HDD, é mais rápido, mais leve e bastante pequeno em alguns casos (e.g., NVMe M.2). Contudo, em outros quesitos como capacidade de armazenamento e preço acaba perdendo pro HDD.

Mas capacidade e custo não são os únicos contrapontos. Saiba o que o BleachBit não cobre.

Um sistema operacional portátil e discreto

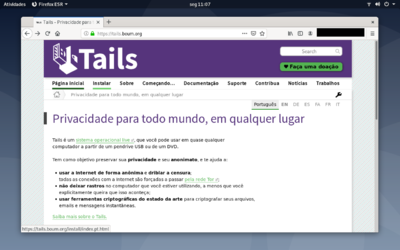

Se você já usou algum Live CD mas nunca ouviu falar do Tails GNU/Linux, talvez você deva ir direto para o site oficial do The Amnesic Incognito Live System, ler, baixar, bootar e sair explorando o sistema.

No entanto, se você usa antivírus gratuito num sistema operacional pirata e ainda está lendo este manual, por favor, continue lendo. A essa altura você já deve ter percebido que o navegador Tor e o BleachBit são compatíveis com Windows e que não necessariamente é preciso seguir esse tutorial a risca no GNU/Linux, certo?

Isso é bom! De alguma forma você compreendeu que não queremos prender ninguém em sistema operacional algum. Entretanto, no Windows, mais do que em qualquer outro sistema operacional, Big Brother is watching you.

Fique tranquilo, pois a partir de agora você deixará de fazer parte da cadeia de botnets da NSA de uma vez por todas a ponto de nem precisar mais do nosso camarada BleachBit.

Tails é um sistema operacional do tipo Live CD baseado no GNU/Linux Debian. Assim como Whonix (baseado também no Debian) e QubesOS (baseado no Fedora), Tails é destinado àqueles que se preocupam em manter sua segurança, anonimato e privacidade na internet. Perceba que são coisas distintas.

Além de já vir com o GNOME, todo o tráfego de download e upload é transmitido pela rede Tor. Saiba mais aqui.

Apesar do nome Live CD, hoje já é mais comum usarmos os Flash Disk Drives (FDDs), como o pendrive. Por isso, iremos mostrar como instalar o Tails GNU/Linux no pendrive a partir do ambiente que vinhamos utilizando.

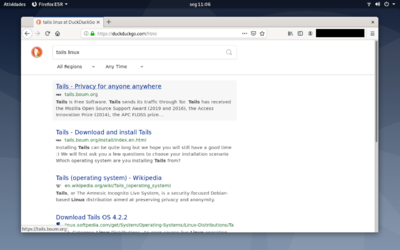

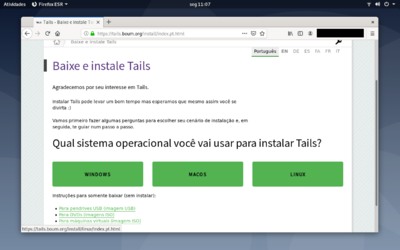

Busque por tails linux.

Entre no site www.tails.boum.org.

Vá na aba Instalar.

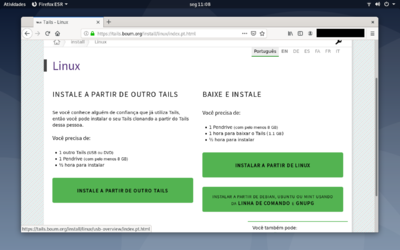

Clique no botão Linux.

Depois, clique em Instalar a partir de Linux.

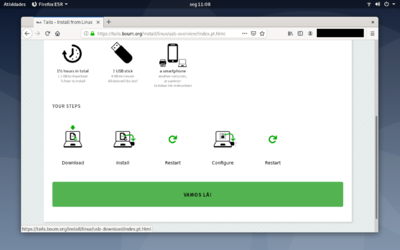

Algumas notificações sobre a duração de download e hardware requerido serão exibidas. Clique em Vamos lá!.

O botão à direita se refere a transferência de arquivos peer-to-peer (P2P).

Se você já usou algum um cliente como BitTorrent ou uTorrent, no GNOME por padrão existe um cliente tão bom quanto chamado Transmission.

Vá em frente, baixe o arquivo de extensão .torrent e faça o download do Tails. Aliás, esse método lhe isenta de fazer o checksum.

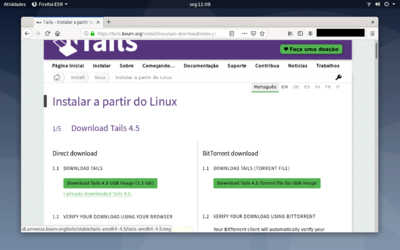

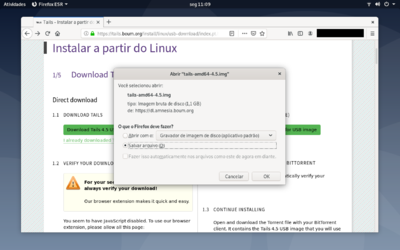

De qualquer forma, faremos o método convencional. Clique em Download 4.x USB image (1.1 GB).

Marque a caixa Salvar arquivo (D) e clique em OK.

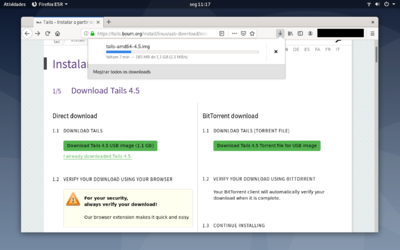

Aguarde.

Após o download, certifique-se de que a imagem está na pasta Downloads, pois iremos acessar esse diretório mais tarde via Terminal.

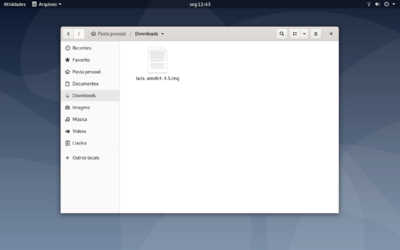

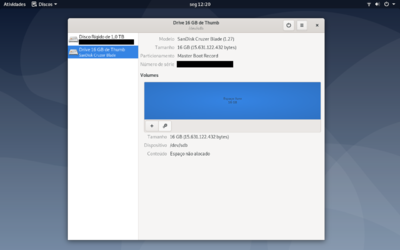

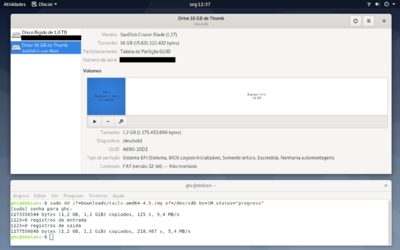

Agora, vá em Atividades > Utilitários e execute o programa Discos.

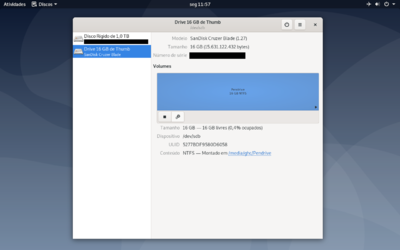

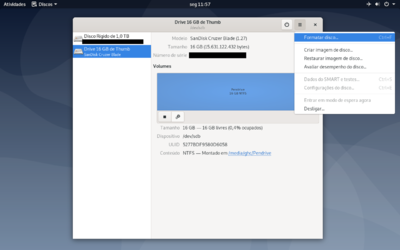

Com o seu pendrive de não menos que 8GB de memória conectado ao computador, será possível visualizar qual o sistema de arquivos, nome do dispositivo no sistema, onde está montado etc.

O pendrive que estamos usando possui 16GB de memória, seu sistema de arquivos é NTFS, está identificado no sistema como /dev/sdb e montado em /media/ghc/ sob o rótulo Pendrive. Isso porque o GNOME já se deu o trabalho de montá-lo.

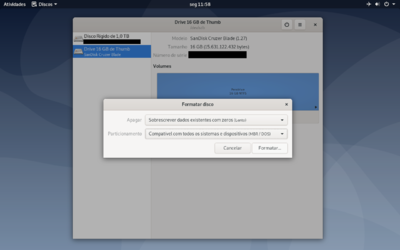

Vamos apagar tudo! Clique no botão de opções e escolha Formatar disco....

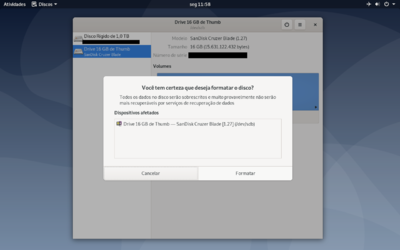

Em Apagar, marque a opção Sobrescrever dados existentes com zeros (Lento). Entenda que essa opção é pouco eficaz e apenas ilustrativa, se quer ir além o caminho é nwipe.

Em Particionamento, marque a opção Compatível com todos os sistemas e dispositivos (MBR/DOS). Depois clique em Formatar....

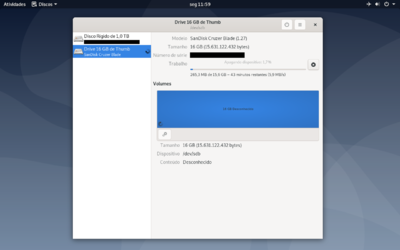

Pressupondo que você não possui nada neste disco que seja digno de backup, clique no botão Formatar.

Vá fazer outra coisa, pois vai demorar bastante.

Se você é atento vai perceber que estamos em modo avião (offline). Não por uma questão de segurança mas de performance. Por isso, não abra nenhum jogo ou coisa do tipo.

Após algumas horas, seu pendrive deverá estar relativamente limpo e também sem sistema de arquivos. Mantenha-o assim por enquanto.

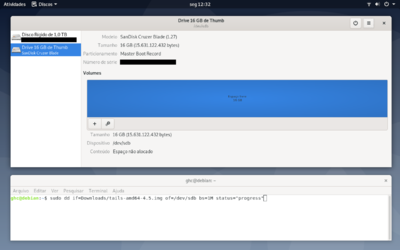

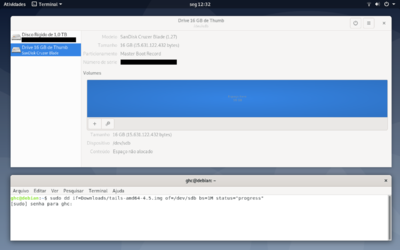

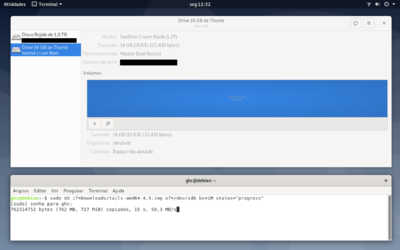

Volte em Atividades > Utilitários e execute o Terminal.